시간 2018 년 7 월 07 일 출처: 안천안전연구 및 응급처리센터

초안 완성 시간: 2017 년 12 월 20 일 18 시 15 분

최초 출시일: 2018 년 01 월 11 일 10 시 00 분

본 릴리즈 업데이트: 2018 년 7 월 7 일 00 시 00 분

우리나라는 사이버 대국이자 사이버 보안 위협에 직면한 가장 심각한 국가 중 하나이다. 최근 몇 년 동안 국내 금융, 에너지, 교통, 교육 등 업계 네트워크는 전략적 라이벌 공격과 침투의 주요 목표가 되어 사이버 공격으로 인한 정보 도용과 파괴 사건을 이용해 성장 추세를 보이고 있다. APT 조직의 지속적인 노출과 그 뒤의 국가 배경이 점점 밝아짐에 따라, 우리는 사이버 보안 문제를 기술적인 문제로 좁은 띠로 이해할 수 없다는 것을 인식해야 하며, 사이버 보안 문제의 복잡성과 관련성을 인식해야 합니다. 대국 게임, 지정학적 보안 위협 진화 및 대항을 둘러싼 것이 사이버 보안 문제의 주요 선율입니다. 이러한 요소들을 고려하지 않으면 사이버 보안의 전모를 볼 수 없을 뿐만 아니라 사이버 보안 위협 인식의 주체도 잃게 됩니다.

앞서 반복해서 강조했듯이 사이버 공격 배후의 동력적 요인에 주목해야 한다.

이러한 인식의 원동력으로 안천은 탐구와 총결을 거쳐 핵심 정보 인프라의 네트워크 보안 보호를 전제로’ 적정적 구상’ 을 전제로 하는 관점을 제시했다. 효과적인 적정은 내망이 이미 침투되고, 공급망이 상류에 의해 통제되고, 통신업체의 주요 라우팅 노드가 통제되고, 물류 창고가 침투되어 납치당하고, 안전규범이 100% 집행될 수 없고, 핵심 인원이 적에게 반반하는 상황을 기본 전제조건으로 가정하는 것이다. 이를 바탕으로 네트워크 보안 보호 작업을 전개하다. 2018 년 1 월, 우리는’ 적정을 전제로, 사이버 안보실전화’ 를 주제로 제 5 회 안천사이버 안전동훈대를 개최하여’ 물리적 격리+좋은 사람 가설+규정 연기’ 로 구성된 기존의 자아마비 안전관을 깨고 효과적인 적정을 전제로 실전화를 사이버 공간 안전보호로 삼았다

효과적인 적정을 세우려면 반드시’ 적’ 에 대한 전면적인 이해가 필요하다. 이 글은 이를 시각으로 2017 년 주요 사이버 보안 위협을 검토하고 실사하며 다음과 같은 사고와 관점을 제시한다.

APT 공격 사건이 빈발하고 노출도 늘면서 현재 수백 개의 공격 조직이 발견됐다. 공격 조직에 대한 심도 있는 발굴을 통해 그 뒤에 숨겨진 지지자들이 점차 드러나고 있다.

초강대국의 사이버 무기고에는 대량의 사이버 무기가 비축되어 있는데, 일단 유출되면 대규모 사이버 위협이 발생할 수 있으며, 그 결과는 상상도 할 수 없다. 2017 년’ 마법굴’ 협박벌레는 미국 NSA 사이버 무기의’ 영원한 블루’ 허점만 이용해 전 세계에 퍼진 사이버 위협 폭풍을 일으켰다.

민간복합행위체는 민족감정, 종교신앙, 정치적 입장 등을 근거로 사이버 공격을 개시할 수 있다. 공격 행위를 분석한 결과, 비교적 일반적인 공격 수단을 채택했지만 상대의 핵심 부위에 명중할 수 있었던 이런 민간 복합행동체가 사이버 공격에서 고려해야 할 일종의 작업 모델이 된 것으로 나타났다. (윌리엄 셰익스피어, Northern Exposure (미국 TV 드라마), 공격명언)

공격 조직은 노출로 공격의 발길을 멈추지 않고 자신의 공격 행위를 잠시 늦추는 경우가 많다. 장기간의 추적 탐지에서 이러한 공격 조직은 종종 간헐적으로 사이버 공격을 전개하고 공격 수단, 목적 등에 대한 업데이트 수정을 계속하는 것으로 나타났습니다. 따라서 노출된 위험 조직에 대한 지속적인 추적을 게을리하고 지속적인 추적 분석 과정에서 방어 수단을 개선하고 제품 기능을 업데이트할 수 없습니다.

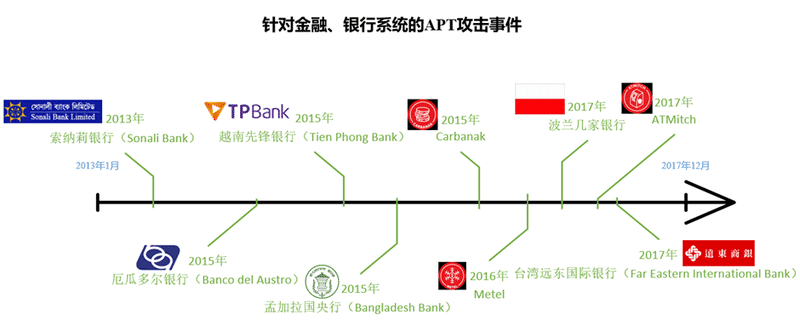

최근 몇 년 동안 금융, 은행 시스템에 대한 APT 공격이 증가하면서 은행 시스템이 심각한 네트워크 보안 문제를 드러내고 있다. 일반적인 직접적인 경제적 이익 목적 공격과는 달리, 은행 SWIFT 시스템에 대한 미국의 공격은 보다 높은 수준의 전략적 요구 사항, 즉 중요한 정보 인프라 통제를 획득하고 감시에서 공격으로의 원활한 전환을 위한 기반을 마련합니다.

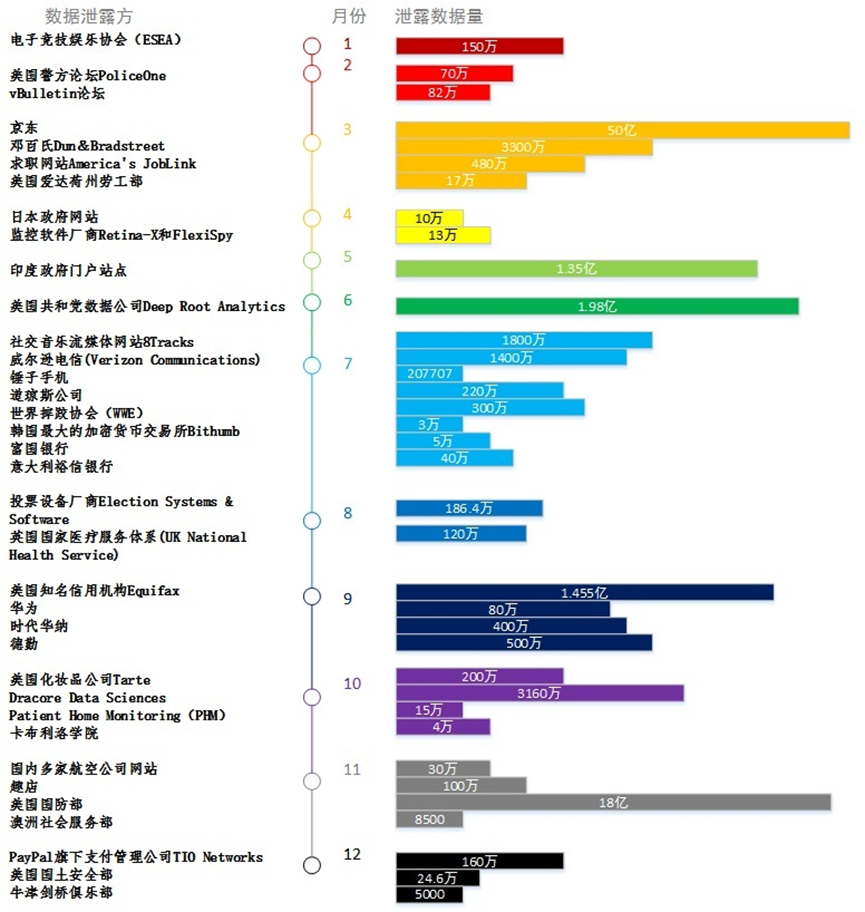

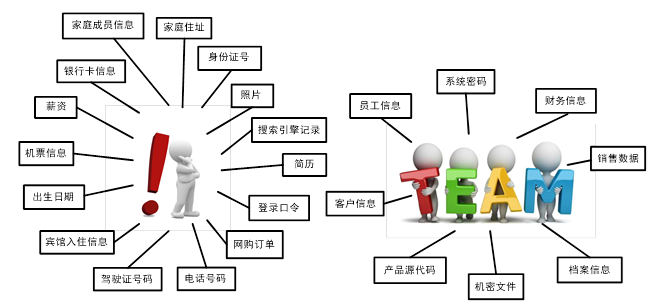

데이터 유출 문제는 여전히 고주파로 발생하고 있으며, 대량의 개인 정보 유출 데이터에 대해서는 기존 보안 문제가 여전히 주요 원인으로 남아 있기 때문에 기본적인 네트워크 보안 조치가 여전히 데이터에 효과적인 보호 장벽을 형성할 수 있습니다. (데이비드 아셀, Northern Exposure (미국 TV 드라마), 데이터 유출, 데이터 유출, 데이터 유출) 데이터 보호와 절도측의 추진력이 크게 다르기 때문에 2018 년 데이터 유출 상황에 대한 우리의 예측은 낙관적이지 않고 상황은 여전히 심각하다.

상업협력에서 을측 자체의 안전방어력은 갑측 데이터의 보안에 직접적인 영향을 미칠 수 있으며, 을측이 데이터 보안상의 누락으로 인해 데이터 유출이 발생하는 사건도 아웃소싱 업무가 성행하면서 증가하고 있다. 따라서 이런 협력에서 쌍방의 안전보호 수준을 같은 높이로 올려야 한다.

Telegram 의 중국어 버전으로 다운로드된 사이트가 어떤 투기팽창인지 많은 공격자들의 주의를 끌었다. 통화 기반 협박 패턴이 점차 바뀌면서 협박 소프트웨어는 더 이상 단순한 몸값이 아니라 새로운 준군사 공격 모델을 보여 주었다. (윌리엄 셰익스피어, 윈스턴, 통화, 통화, 통화, 통화, 통화, 통화, 통화, 통화, 통화) 일부 협박 소프트웨어의 본질적인 목적은 몸값을 협박하는 것이 아니라 특정 목표, 특정 지역 시설에 대한 파괴를 실현하는 것이다. 이 공격 모드는 이전의 고급 지속성 위협 (APT) 이 보여 준 고도의 방향, 어느 패턴을 가리키는 것과는 달리 특정 지리적 조건에 따라 특정 지역의 목표에 트로이 목마를 투입하고 협박 소프트웨어 자체의 전파를 통해 파괴한다. (알버트 아인슈타인, Northern Exposure (미국 TV 드라마), 전쟁명언) 이런’ 협박’ 외투를 걸치는 공격을 막기 위해, 우리는 종심방어 체계와 능력의 건설을 강화해야 한다.

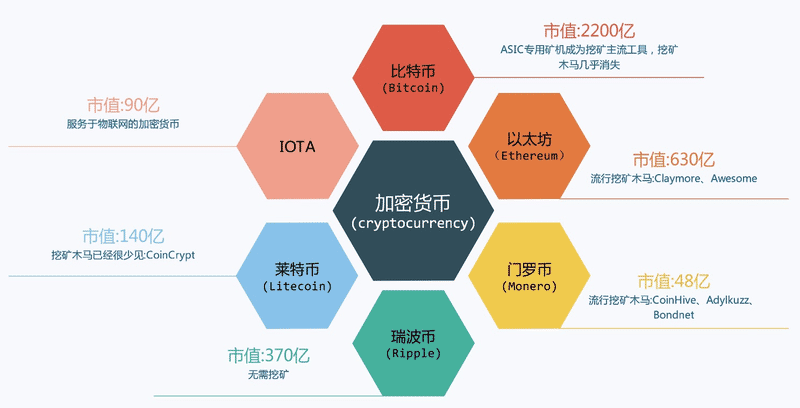

자본수익에 대한 갈증은 광산 목마를 캐고 성행하게 한다. 동시에 비트코인에 대한 공격은 더욱 빈번하고 집중된다. 더운 블록 체인 기술의 경우 안전성을 보장해야만 장기적인 발전을 유지할 수 있다.

IoT 에서 보안 설계가 부족하여 인프라 공격 및 개인 정보 유출이 IoT 위협의 핫스팟이 될 수 있습니다. 따라서 국가 차원에서든 공급업체 차원에서든 IoT 장비의 보안을 강화하고 IoT 장비 침입 비용을 늘리고 IoT 장비에 대한 보안 위협 모니터링 경보를 강화해야 합니다.

소프트웨어 공급망 공격은 이미 기존 보안 방어 수단을 돌파하는 효과적인 방법이 되었다. 기술적인 이유로 현재 국내의 많은 종류의 IT 제품과 서비스는 모두 외국에 독점되고 있으며, 자율적인 제품과 서비스는 아직 외국 제품을 완전히 대체할 수 없어 우리나라가 더욱 심각한 소프트웨어 공급망 안전 위험에 직면하고 있다. 따라서 사이버 보안업계는 최고 지도자 총서기가 제시한’ 총체적 국가안보관’ 의 요구에 따라 공급망, 정보 흐름 등 더 넓은 시각에서 자신의 기술능력을 보완해야 한다.

위협과 도전에 직면하여 Antian 은 체계적인 시각과 솔루션을 갖춘 능력 있는 보안 공급업체가 될 것입니다. 실제 적정을 전제로 실전화를 사이버 공간 보안 방어의 첫 번째 요구 사항으로 삼아 보안 기술, 제품 및 서비스가 언제든지 실제 위협에 대처할 수 있도록 하여 고객에게 효과적인 보안 가치를 실현할 수 있도록 합니다.

2.1 공격 조직이 끊임없이 분석되면서 APT 공격은 사이버 공간의’ 전략적 양모’ 로 전환되고 있다.

APT 공격 사건이 빈번히 드러나면서 APT 공격의 위협은 국가 안보, 지정학적, 경제적 이익 등 여러 측면에 영향을 미치고 있으며, 전 세계 각 안전업체, 연구원, 제 3 자 기관이 APT 공격조직의 연구에 투입되고 있다. 현재 글로벌 보안 기관은 수백 개의 공격 조직을 발견했으며, 그 중 일부는 깊은 배경 지원을 받고 있습니다. 끊임없는 노출과 심층 발굴로 숨겨진 공격 조직이 점차 수면 위로 떠오르면서 그 배경도 점점 밝아지고 있다. 전략 양모의 조건 하에서, 원래의 관중에서 표범 맹인을 엿보는 것과 같은 투쟁으로, 알려진 종과는 맞닥뜨렸지만 반드시 우리측에 공격을 가하는 맹수와의 싸움으로, 이는 우리가 앞으로 일정 기간 동안 직면하게 될 필연적인 도전이 될 것이다. 비록 그들이 아직 우리가 알 수 없는 무기를 많이 사용하긴 하지만. (윌리엄 셰익스피어, 햄릿, 전쟁명언) (윌리엄 셰익스피어, 햄릿, 전쟁명언)

초기 스노우든 사건에서 섀도우 브로커 (Shadow Brokers) 및 위키리크 사건에 이르기까지 미국 중앙정보국과 국가안보국은 사이버 공간에 대한 여러 가지 정보 수집 및 모니터링 프로그램을 실시하고 있으며 하드웨어 도구에서 악성 코드에 이르는 장비 체계에 이르기까지 스마트 전자 장비 범주 및 운영 체제 플랫폼을 목표로 하고 있습니다. 공개 자료와 내부 분석 연구에 따르면’ 방정식 (Equation)’ 조직은 국가안보국 (National Security Authority) 의 특정 침입 행동사무소 (TAO) 에 소속되어 특정 목표에 대한 정보 수집, 잠입 공격, 암호 해독, 데이터 도용 등에 속하는 장기적이고 활발한 정부 배경 공격 조직이다. 유명한 스턱스넷과 플레임 바이러스의 배후 조종자가 모두’ 방정식’ 단체라는 여러 가지 증거가 있다.

2017 년 5 월 12 일 전 세계적으로 대규모’ 마법굴’ [1] 협박 소프트웨어 감염 사건이 발생해 많은 업종이 영향을 받았다. 이 협박 소프트웨어는 주로 그림자 브로커가 폭로한 미국 측’ 사이버 무기’ 의’ 영원한 블루’ 허점을 이용해 공격한다. 5 월 23 일 시만텍은’ 마법굴’ 공격 사건을 공식 발표해 라자러스 조직과 밀접하게 연계돼 있다. 6 월 미국 국가안보국은 북한이 WannaCry 를 발동했다는 증거를 확보했다고 밝혔다. 이들 증거는 각국 정부, 사이버 보안회사, 공격을 받은 회사에서 나온 것으로 알려졌다. 12 월 18 일, 문장 대통령의 국토안보와 반테러 보좌관인 토마스 보셋 (Thomas Bossert) 이 월스트리트저널 (WannaCry 공격 사건의 배후 조종자가 북한이라고 밝혔다. 해외 일련의 보고서와 데이터 외에도 국내 안전업체들도 북한이 가장 의심스러운 대상이라고 분석했다.

Telegram 의 다운로드 주소는 2016 년 7 월 안천이 4 년을 추적하는 공격 조직인’ 백상 (White Elephant)’ 을 폭로해 장기 분석 추적 및 추적, 이 공격 조직을 십여 명에서 수십 명으로 파악한 공격팀, 조직 구성원은 인도에서 왔으며, 결국 자연인 중 한 명을 잠갔다. 백상’ 조직 외에도 안천은’ 잠복한 코끼리 군-남아시아 아대륙에서 온 일련의 사이버 공격’ [2] 보고서에 여러 사이버 공격 조직을 공개했다. 이들 조직은 모두 인도 배경을 가지고 있다. 위에서 언급한 몇 가지 전형적인 국가적 배경을 가진 사이버 공격 조직 외에도 안천은 대량의 공격 조직을 추적하고 위치 조직 소속 국가를 분석했습니다. 구체적인 공격 조직과 국가는 그림 2-1 에 나와 있습니다.

그림 2-1 글로벌 APT 공격, 조직 지리적 위치 분포도

"사이버 보안의 본질은 대항이고, 대립의 본질은 공방 양단 능력의 대결이다" 며, APT 는 바로 이 논술에 대한 가장 직관적인 표현이다. Antian 은 장기 연구 및 추적 APT 사건에서 공격 조직과 보안 공급업체가 갈등과 모순에 더 가깝다는 사실을 발견했습니다. 보안 공급업체는 APT 뒤의 공격 조직을 장기간 추적하고 탐지 방어 방법을 연구합니다. 이와 동시에 APT 공격 조직은 감지 및 추적 가능성을 피하기 위해 보안 기관에 대한 지속적인 진화 및 업그레이드를 수행합니다. 보안 업체가 공격 조직을 폭로하고 탐지 방어 건의를 했지만 공격 조직의 사이버 작전은 폭로로 인해 중단되지 않았다. (윌리엄 셰익스피어, 보안, 보안, 보안, 보안, 보안, 보안, 보안, 보안) 공격 조직은 전략적 목적을 달성하기 위해 전술을 지속적으로 업데이트, 수정하며, 일부 조직은 과거의 행동 특성과 공격 자원을 전면 피하고 허위 위협 정보를 이용하여 추적을 피하기도 한다.

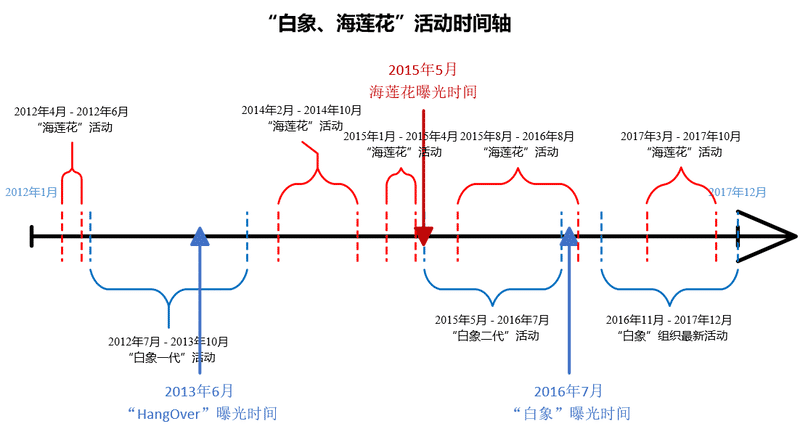

안천의’ 백상’ 과’ APT-TOCS’ [3] 에 대한 감시상황을 보면 관련 조직의 공격은 여전히 활발하다. 아래’ 백상’ 과’ APT-TOCS’ 에서 볼 수 있다

그림 2-2′ 백상’,’ 해련화’ 활동 일정

사이버 공격 자체는 공격원을 쉽게 숨길 수 있는 기능을 갖추고 있으며, 공격 조직은 일반적으로 샘플 특성과 기본 리소스를 변경하여 이벤트가 보안 공급업체의 시야에서 페이드된 후 다시 행동을 시작합니다. 따라서 방어 APT 공격은 공격자의 기교, 의도, 경로를 지속적으로 추적해 방어 개선과 제품 능력 갱신으로 전환해야 하며, 적수를 폭로하는 용감함과 변두리 10 년, 알 수 없는 지속성이 있어야 한다.

2.2 사이버 공간의 군비 확산 문제가 글로벌 사이버 위협 폭풍을 불러일으켰다

사이버 공간의’ 군비’ 는 무기급 수준의 공격 플랫폼, 악성 코드, 허점 및 활용 절차, 그리고 공격을 돕는 데 사용되는 기타 도구나 구성 요소 등을 말한다. 현재 상황으로 볼 때, 주로 NSA, CIA 와 같은 초강대국 정보기관이 개발한 관련 공격 도구와 지원 체계, Cobalt Strike 와 같은 상용 공격 플랫폼, Rig, Magnitude 등의 취약점 키트도 포함되어 있습니다.

2017 년 5 월 12 일 사이버 군비 확산으로 인한 글로벌 사이버 폭풍이 발발했다. 오후 15 시쯤’ 마법굴’ 협박 웜이 터져 유출된 NSA 의’ 영원한 블루’ 허점을 이용해 며칠 만에 많은 정부 기업 의료 등 업계 인트라넷 감염이 발생해 일부 인프라가 서비스를 중단했다. 이는’ 사이버 무기’ 확산으로 인한 대규모 사이버 보안 사건이다. 초강대국은 인터넷 군비를 무절제하게 발전시켰지만 보관 의무를 제대로 이행하지 못해 인터넷의 안전 기반과 신뢰에 심각한 영향을 미쳤다. 이번 사건에서 볼 수 있듯이, 고도의 사이버 무기가 통제력을 잃으면 보편적인 공격력으로 빠르게 전환되어 눈사태식 사회적 위험을 초래할 수 있다.

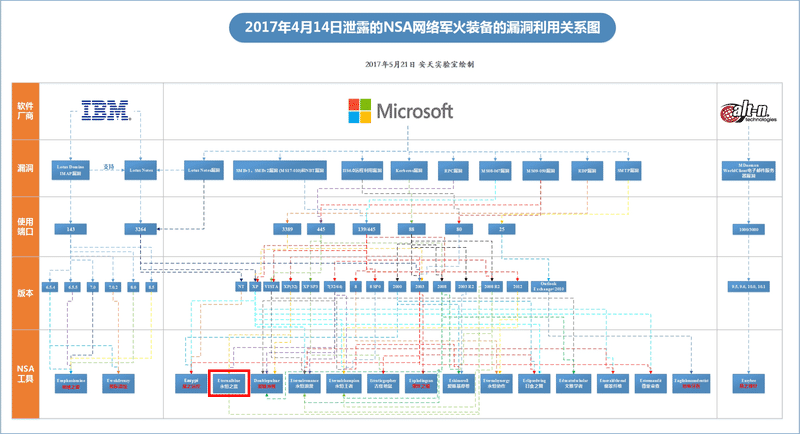

CERT 는 2017 년 발표한’ 2016 년 사이버 보안 위협에 대한 회고와 전망’ [4] 에서’ 사이버 무기’ 확산이 공격자의 공격 비용과 협박 모델로 인한 웜의 회파를 전면 감소시킨다는 관점을 제시했다. 그 결과 한 달도 채 안 되어 안천이 예측한 이런’ 협박 소프트웨어+웜’ 의 전파 방식, 불행한 말 속에 글로벌 감염 패턴이 빠르게 형성됐다. 이 사건은 가장 직관적인 방식으로 사이버 군비의 위력을 대중의 시야에 드러내고, 사이버 군비의 부적절한 사용과 통제불능 확산 문제에 전 세계 초점을 맞추고 있다. 또’ 마법굴’ 협박벌레는 노출된’ 사이버 무기’ 의’ 영원한 블루’ 허점만 이용하고, Shadow Brokers 는 노출됐다는 점도 유의해야 한다. 그림 2-3 은 Shadow Brokers (섀도우 브로커) 가 노출한 모든 NSA’ 사이버 무기’ 허점 활용 다이어그램 [5] 입니다.

그림 2-3 2017 년 4 월 14 일 유출된 NSA 사이버 무기 장비의 허점 활용 관계도

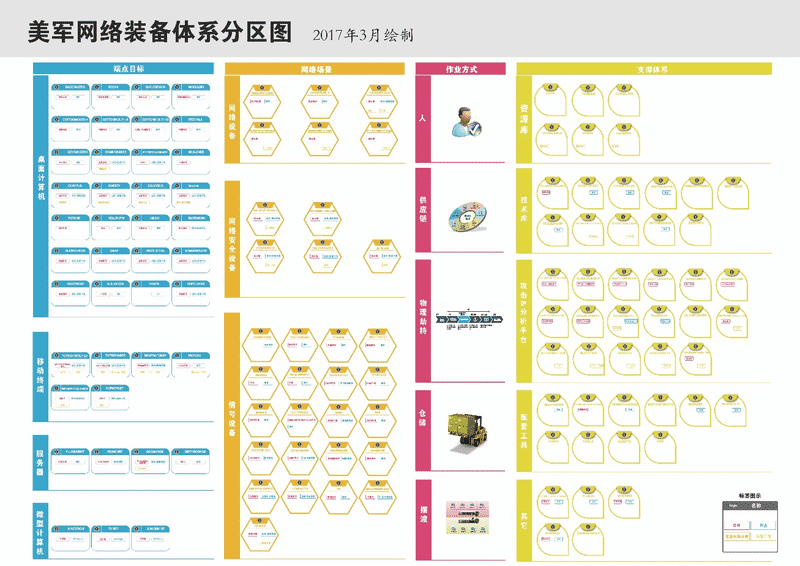

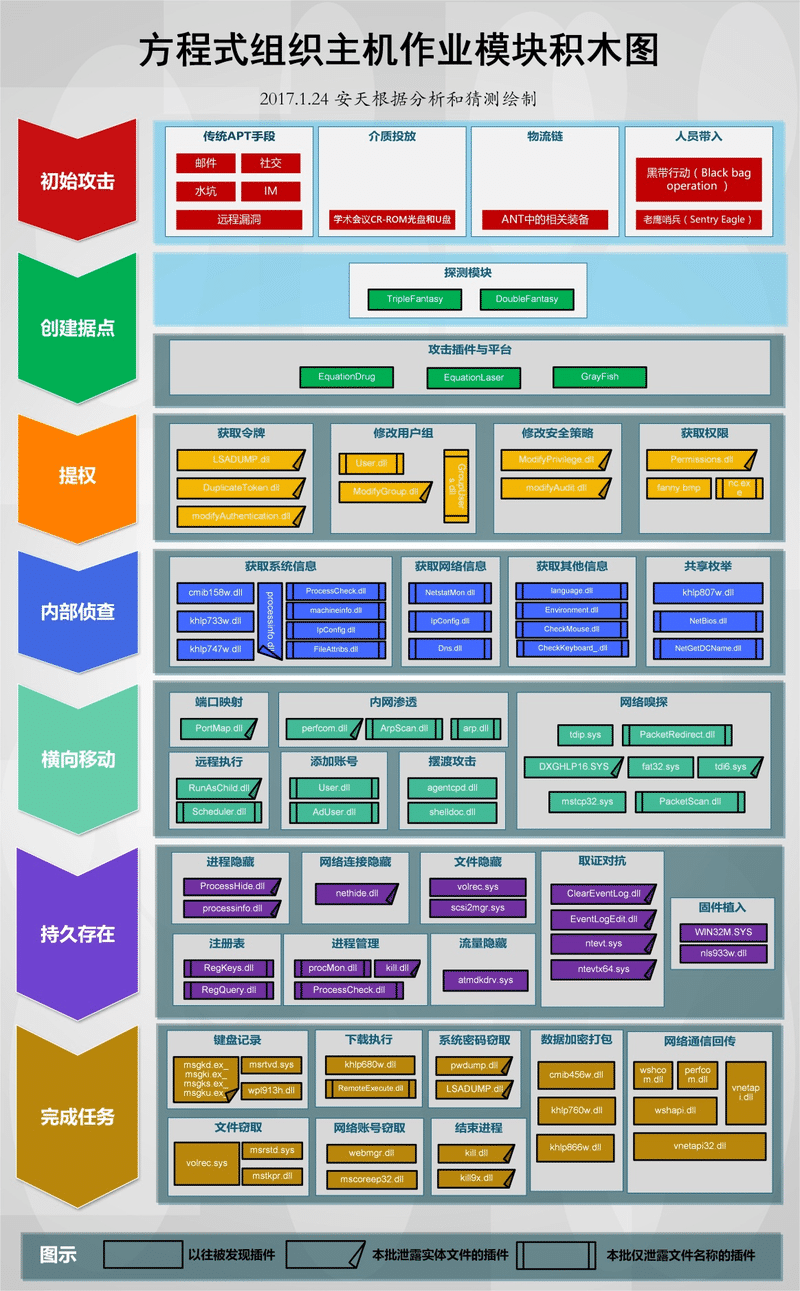

마법굴 (WannaCry) 로 인한 피해로 볼 때 초강대국 사이버 무기의 공격성과 충격성이 매우 강하다. 일단 사이버 무기가 제 3 자에게 유랑되어 대규모로 이용되면, 반드시 대면적의 안전사건을 초래할 것이다. 그러나’ 마굴’ 이 이용하는’ 영원한 블루’ 허점은 사이버 군비의 창해일귀일 뿐, 고급 사이버 군비는 전략 무기처럼 소중하고 희소하며, 더 많은 유출된 사이버 무기는 통제되지 않은 전파와 확산을 하지 않고, 배경 규율이 있는 사이버 공격 조직의 손에 조심스레 이용된다. 이 사이버 무기의 위력은 결코’ 영원한 블루’ 보다 낮지 않다. 다만 눈에 띄는 광범위한 피해를 초래하지 않았기 때문에 무시당하는 것이 더 걱정스럽다. 스노우든 사건 이후 인터넷에는 초강대국 네트워크 군비 자료와 실물 무기 샘플이 빈번히 등장하는데, 이 무기들은 시스템 개발 규범과 절차, 체계적인 운영 및 운영 매뉴얼, 배합된 고품질 운영자, 완벽한 물류 지원 및 지원 체계를 갖추고 있다. 초강대국은 선제 우위, 기술 비축 및 자금 지원에 의존하여 완전한 네트워크 장비 운영 체제를 구축했다. 이 사이버 군비들이 일단 인터넷에 유출되면 사이버 공간에 큰 잠재적 위협을 초래할 것이다. 다음 그림은 목표, 작업 장면, 작업 방식 및 지원 시스템을 공격하기 위해 이미 파악한 미국 사이버 군비를 기반으로 한 두 장의 그림입니다 (매크로: 2-4 미국 네트워크 장비 시스템 파티션 다이어그램, 마이크로: 2-5 방정식 조직 호스트 작업 모듈 빌딩 블록 다이어그램) [6].

그림 2-4 미국 네트워크 장비 시스템 파티션 다이어그램

그림 2-5 방정식 구성 호스트 작업 모듈 빌딩 블록 다이어그램

결론적으로, 일부 세계 강국의 사이버 군비 능력은 이미 충분히 강력하여 사이버 군비가 통제할 수 없는 상태에서 사이버 공간에 파멸적인 영향을 미칠 수 있다. 이런 의미에서 사이버 공격을 개시한 모든 나라들은 끔찍한 모험을 하고 있다. 사이버 군비 경쟁과 사이버 공격을 시도하는 모든 나라들은 병 속의 악마를 풀어주는 것과 같다. 일단 열리면 걷잡을 수 없을 것이다. (윌리엄 셰익스피어, 햄릿, 사이버, 사이버, 사이버, 사이버, 사이버, 사이버, 사이버, 사이버)

2.3 민간 복합행동체는 반드시 고려해야 할 작업 스타일이 되었다

민간복합행위체는 일정한 안전공격능력을 가지고 있으며, 다른 사건에 참여할 수도 있고, 순수한 공식 조직이 아닐 수도 있지만, 일정한 정치적 입장, 종교적 신념에 근거해 다른 공격행동에서 비교적 모호한 공격행위가 있을 수 있으며, 국가 배경도 있을 수 있다.

2016 년 12 월 30 일 미국 국토안보부와 FBI 는 러시아가 해커를 이용해 미국 선거에 개입했다는 보고서를 13 페이지 발표했다. 미국이 공식 보고서에서 러시아의 악의적인 해커 공격을 지명한 것은 이번이 처음이다. 이 보고서는 러시아 해커가 미국 대선을 방해한다고 공개적으로 비난했다. 한편 2017 년 발생한 여러 미국 정치단체와 개인의 이메일 유출 사건은 러시아 정부와 관련이 있다. 해커가 사용하는 기술과 서버는 러시아에서 나왔다. 러시아 해커는 러시아 고위 관리들이 허가해야 이러한 활동에 종사할 수 있다.

2017 년 6 월 미국’ 뉴욕타임스’ 에 따르면 푸틴은’ 애국심’ 러시아 해커가 미국 대통령 대선을 간섭하는 사이버 공격에 사적으로 관여할 가능성이 있다고 보도했다. 푸틴은’ 애국적인 해커’ 가 국제관계를 알게 된 뒤’ 자신이 옳다고 생각하는 방식으로 러시아에 불리하다고 생각하는 것을 타격한다’ 고 말했다.

공격 조직 (APT28) 에 대한 분석에서 볼 수 있듯이 공격 조직이 채택한 공격 수법, 기술, 일반 사이버 공격 활동은 크게 다르지 않으며, 전략적 행동이 반드시 선진적인 무기를 사용하는 것은 아니다. 거친 방법으로 상대의 핵심 부위를 공격하여 상대의 기초 안정성에 영향을 미치는 것 같다.

2017 년 하반기부터’ 협박’ 이라는 이름으로 파괴공격을 하는 사건이 많이 발생해’ 위필가’ 에서’ 나쁜 토끼’ 에 이르기까지 협박 패턴이 점차 바뀌면서 협박 소프트웨어는 단순한 몸값이 아니라 새로운 준군사공격 모델을 선보였다. 이런 새로운 모델의 협박 소프트웨어는 여전히 협박의 외투를 걸치고 자신을 위장하여 이목을 헷갈리게 하려고 한다. 이후 이들 사건에 대한 분석을 통해 대부분의 사건 개시자는 국가 배경에서 나온 것이 아니라 민간복합행위체였다.

협박 웜’ 마굴’ 공격자는 14 만 달러 상당의 비트코인 몸값만 받았고,’ 위필가’ 개발자는 이미 7 월 초부터 그물을 받기 시작했으며, 이때는’ 위필가’ 가 발발한 지 한 달도 채 되지 않았다. 일부 협박 소프트웨어의 본질적인 목적은 몸값을 협박하는 것이 아니라 특정 목표, 특정 지역 시설에 대한 파괴를 실현하는 것이다. 이 공격 모드는 이전의 고급 지속성 위협 (APT) 이 보여 준 고도의 방향, 어느 패턴을 가리키는 것과는 달리 특정 지리적 조건에 따라 특정 지역의 목표에 트로이 목마를 투입하고 협박 소프트웨어 자체의 전파를 통해 파괴한다. (알버트 아인슈타인, Northern Exposure (미국 TV 드라마), 전쟁명언) 예를 들어,’ 위필가’ 는 회계 서비스 및 비즈니스 관리 소프트웨어의 업데이트를 통해 전파되는데, 주로 우크라이나에 있습니다. 나쁜 토끼’ 의 투입 입구는 동유럽의 일부 뉴스 미디어 사이트이며, 많은 동유럽 현지 정부 부처와 기업들이 공격을 받고 있다. Erebus’ 의 초기 투하 입구는 한국 인터넷 호스팅 회사’ Nayana’ 입니다. 심지어’ Magniber’ 라는 한글 시스템만 파괴하는 협박 소프트웨어도 등장했다. 이 지역의 반방향성 공격 방식은 신속하게 투입 지역에 부정적인 영향을 미치며, 전파의 불방향성으로 인해 보안연구원의 조사주기가 어느 정도 늘어났다.

2017 년에 발발한 몇 가지 전형적인 협박 소프트웨어 제품군의 특징을 아래 표에 나와 있습니다.

표 2-1 2017 년에 발발한 몇 가지 전형적인 협박 소프트웨어 제품군

인터넷의 높은 유동성에서 이런 공격 방식은 큰’ 오상 확률’ 을 가지고 있으며,’ 살인 만, 자해 3 천’ 의 공격 방식이다. 안천의 엔지니어들은 이런 독특한 공격 행위가 국가적 배경 지원을 가진 민간공격단체가 맡을 수 있다고 보고 이를’ 민간복합행위체’ 라고 부른다. 이런 민간 복합행위체의 목적은’ 협박’ 이 아니라’ 파괴’ 이기 때문에 전술적으로’ 남에게 손해를 끼치고 이기적이지 않다’,’ 남을 많이 해치고 자신을 덜 손상시키는 방식’ 을 선택해 상대를 혼란스럽게 만들었다. 이런 민간 복합행위체들은 강한 업무능력을 필요로 하지 않는다. 심지어 그들의 공격행위도 일반 흑산범죄로 오인될 수 있으며, 일단 뚜렷한 목적성을 지닌 파괴행위가 시작되면 핵심 정보 인프라에 큰 해를 끼칠 수 있다.

우리는’ 필가’,’ 나쁜 토끼’ 와 같은 파괴적인 성질이 협박성보다 많은 협박 소프트웨어가 앞으로 특정 지역에 대한 방향성 공격에 더 많이 사용될 것으로 추정하고 있다. 이런 민간 복합행위체가 지정된 지역을 대상으로 바이러스를 투하하는 공격은 앞으로 더욱 심해질 것이며,’ 협박’ 이라는 명목으로’ 파괴’ 라는 공격 방식도 더 많은 조직에서 사용될 것이다. 협박 소프트웨어의 공방은 단순한 사이버 공간 경연 대회에서 정치적 의의가 있는’ 소프트 경연’ 으로 바뀌었다. 상대가 정치사건과 함께 이런 방식으로’ 존재’ 나’ 입장’ 을 선포할 때 신속하고 효과적으로 대응할 수 없다면 자기 측에 가져온 혼란과 손실이 더욱 심각해질 것이며 종심방어체계와 능력을 효과적으로 보완할 필요가 있다.

2.4 오래된 취약점은 여전히 APT 공격에서 고주파로 사용되고 있다.

일반적인 직관에 따르면, 대부분의 사람들은 APT 공격이 0-day 허점을 더 많이 채택할 수 있다고 생각하지만, 실제로 APT 조직은 사이버 공격에서 1-day 를 포함한 낡은 허점을 사용하는 경향이 있고, 다른 공격 조직에도 비축 능력을 발굴하는 차이와 공격 비용 제한이 있으며, 많은 APT 조직은 1-day 허점을 사용하여 허점이 공개된 후의 빈 창기간을 공격의 금으로 간주한다. 2017 년 보안 연구원들에게는 마이크로소프트 오피스 CVE-2017-0199, CVE-2017-8759, CVE-2017-11826, CVE-2017

APT-TOCS 조직은 CVE-2017-8759 공개 후 일주일 동안 효과적인 공격 하중을 형성했다. 카스바스키는 APT BlackOasis 가 Adobe Flash 의 0-day 취약점 CVE-2017-11292 를 이용해 공격을 하는 것을 감지했지만, Adobe 가 CVE-2017-11292 패치를 발표한 지 이틀이 지난 후 APT28 이 이를 무기 하중으로 구축했다. 2017 년 11 월 14 일 Microsoft 는 CVE-2017-11882 취약점 패치를 발표했습니다. Microsoft 에 이 허점을 공개한 보안회사인 EMBEDI 는 지난 11 월 20 일 Github 를 통해 이 허점의 PoC 를 공개했고, 이어 11 월 21 일 Github 는 클릭 한 번으로 만든 11882 허점 이용 공격 코드를 담은 스크립트를 선보였다. 이후 이 1-day 허점은 APT34, 백상 등 능력이 약한 APT 조직에 의해 점차 이용되고 있다.

2017 년 4 월 11 일 Microsoft 는 CVE-2017-0199 취약점 패치를 발표했습니다. FireEye 의 안전연구원에 따르면 지난 4 월 9 일 이 허점 이용 하중은 이미 지하시장에서 판매되었으며, 허점이 공개된 황금기에는 이미 조직적으로 사용되기 시작했다고 한다. 시간이 지남에 따라 이 허점 이용 공격은 일반화되면서 금융 등 업종을 겨냥하기 시작했으며, 더 이상 소수의 목표에 대한 APT 공격이 아니다. 더 많은 APT 조직 (APT34, APT-TOCS, 백상조직) 이 허점 이용 코드를 입수한 뒤 이를 무기장비로 표적 공격활동에 사용하기 시작했다.

방어측의 관점에서 볼 때, 낡은 허점이 있는 시스템에 대해 효과적인 방어 체계가 형성되지 않고 효과적인 보안 강화가 이루어지지 않는다면, 공격자의 시야에 표적을 노출시키는 것은 의심할 여지가 없다. 과거 방어측은 패치 검사와 허점 검사에 관심이 많았지만, 현재 상황은 허점 발표부터 패치까지 공격 개방기간을 빠르게 단축하는 것은 아직 이뤄지지 않았다. 허점 공개 정보를 알고 나면 허점도 고치고 허점의 공격 개방기간도 분석해야 하며, 이미 허점 위험이 있는 시스템의 경우 각기 다른 수준의 다른 허점을 이용해 공격 개방기를 이용하는 공격 상대를 대상으로 분석 처리를 해야 한다. (윌리엄 셰익스피어, 오셀로, 자기관리명언) (윌리엄 셰익스피어, 허점, 허점, 허점, 허점, 공격명언) 패치를 해야 할 뿐만 아니라 함락될 수 있는 가설에 따라 처분해야 한다.

3.1′ 워너크리’ 웜이 핵심 인프라의 네트워크 보안 위험을 점검한다.

2017 년 5 월 12 일 20 시경 전 세계적으로 대규모 협박 소프트웨어 감염 사건이 발생했고, 우리나라 대량의 업계 기업 인트라넷도 대규모 감염을 당했다. 이 사건은 실제 사이버 공격으로 전 세계 수많은 주요 정보 인프라의 네트워크 보안 취약점을 검증했으며, 전 세계 주요 정보 인프라의 보안 위험은 우려된다.

이 협박 소프트웨어가 전 세계 수많은 호스트를 빠르게 감염시킨 이유는 445 포트 기반 SMB 취약점 MS17-010 을 이용했기 때문이다. 마이크로소프트는 2017 년 3 월 이 취약점에 대한 패치를 발표했다. 관련 인프라 시스템이 네트워크 보안 규정 준수 제도를 시행하고, 보안 소프트웨어를 설치하고, 시스템 패치를 적시에 업데이트할 수 있다면 이번 공격 사건을 완전히 피할 수 있다. 하지만 전 세계적으로 감염된 수를 보면 병원, 학교, 공항, 공공서비스 기관 등 수많은 인프라 시스템이 감염된 사례가 있다. 바로 이렇습니다. 피할 수 있어야 할 사이버 폭풍이 전 세계에 큰 영향을 끼쳤습니다.

안천은 이 사건이 발생한 후 A 급 위험 응급 (최고 수준) 을 시작하고, 응급네트워크 실무 그룹을 설립하고, 다양한 차원 (분석, 응답, 폐기, 추적, 보호) 에서 작업을 수행하고, 사용자가 문제나 의문을 해결할 수 있도록 샘플 실행 논리와 프로세스, 암호화 논리, 조건 및 알고리즘, 파일 복구의 원리를 종합적으로 분석했다

그림 3-1 안천은’ 마법굴’ 사건에 대한 후속 대응 일정이다

안천을 포함한 안전업체들이 이 사건에서 신속하게 대응했지만, 첫 번째는 더 넓은 범위의 감염을 막기 위한 보호 해결책을 제공했지만 전국적으로 여전히 많은 호스트가 감염되었다. 앞으로 며칠 동안 복구 및 암호 해독 방안을 제시했지만, 조건과 환경 제한으로 인해 대부분의 호스트는 암호화된 파일 손실의 손실을 만회할 수 없었습니다. 천리 밖에서 적을 방어해야 할 위협이 우리 정보 시스템에 영구적인 피해를 입혔는데, 이런 극심한 손실은 인트라넷 보안의 빚을 보여 주었고, 우리가 오랫동안 단순한 경계 보호, 물리적 격리를 바탕으로 운영해 온 안전도, 일종의’ 눈에 보이지 않는 순’ 식의 자기기만으로 공격자의 검증을 통과할 수 없다는 것을 보여준다. (윌리엄 셰익스피어, 오셀로, 지혜명언) (윌리엄 셰익스피어, 오셀로, 지혜명언)

3.2 금융 및 은행 시스템에 대한 APT 공격에주의하십시오.

최근 몇 년 동안 금융, 은행 시스템과 관련된 공격 사건이 계속 폭로되면서, 이들 사건의 추적과 분석에 따라 보안 업체들은 이들 사건의 일부가 APT 사건에 속한다는 사실을 점차 알게 되었고, 공격의 최종 목적은 돈을 훔치는 것이었다. (윌리엄 셰익스피어, 윈스턴, 금융, 은행, 은행, 은행, 은행, 은행, 은행, 은행) 사건 뒤의 조직에는 규모가 작은 해커 조직과 국가 배경을 가진 방대한 단체가 있다. 방글라데시 중앙은행이 공격을 당한 것은 전형적인 APT 공격 사건으로, 안전기관이 나사로 조직과 관련이 있다고 생각하는 경우가 많으며, 여러 안전기관이’ 나사로’ 조직도’ 마법굴’ 협박벌레의 배후로 보고 있다. 보안 기관은 조직의 사이버 공격 행동의 목적 중 하나가 자금을 확보하는 것임을 더욱 입증했다.

글로벌 사이버 공격 활동으로 볼 때 현재 금융, 은행 관련 사이버 공격 활동이 늘고 있으며, 특히 상대적으로 저개발국들도 사이버 공간에서 전략적 우위를 넓히려고 시도하고 있다. 이들 국가들은 사이버 공간에서 정보 도용을 하고 적대국가 정보 데이터를 파괴하는 한편 사이버 공격 조직의 기술적 우위를 발휘하며 금융, 은행 시스템을 공격하여 자금을 훔쳐’ 전양전’ 에 도달하는 작업 계획을 훔치고 훔친 자금을 이용해 사이버 공격 작전의 지출을 지탱하고 있다. (윌리엄 셰익스피어, 템플린, 전쟁명언) (윌리엄 셰익스피어, Northern Exposure (미국 TV 드라마), 전쟁명언)

그림 3-2 최근 몇 년간 금융, 은행 시스템에 대한 APT 공격

관련 사건에 대한 분석을 통해 일부 은행은 자신의 사이버 보안 문제를 폭로했다. 공격자는 네트워크를 통해 은행의 핵심 호스트에 대한 권한을 획득하고 운영할 수 있으며,’ 물리적 격리’ 규범은 격리 위협의 역할을 하지 않으며, 핵심 터미널도 효과적인 보안 보호를 달성하지 못하여 은행 시스템의 문제점을 드러낸다. 이러한 은행에 대한 공격 사건에서 함께 우리의 관심을 불러일으켰다.

3.3 미국 측이 중동지역 은행 SWIFT 시스템 사건 복판을 공격하다.

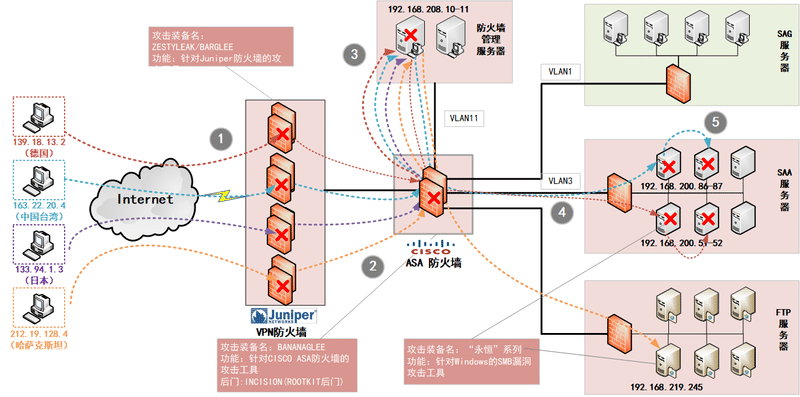

2017 년 4 월 14 일’ 그림자 브로커’ 가 NSA 관련 자료를 공개했다. 여기에는 주로 중동의 SWIFT 서비스 부서 (또는 파트너) 에 대한 미국 공격과 관련된 SWIFT 라는 폴더가 포함되어 있습니다. 이를 단서로, 우리는 미국 측의 이번 공격에 대해 복판을 진행했다.

SWIFT (Global Industry Bank Financial Telecommunications Association) 는 국제은행 간 국제협력기구로 1973 년에 설립되어 표준화 은행간 결제 시스템인 SWIFT 시스템을 선보였다. SWIFT 시스템은 글로벌 은행업에 광범위하게 적용되어 은행 결제를 위한 안전하고 안정적이며 신속하며 표준화되고 자동화된 통신 업무를 제공하여 은행의 결제 속도를 크게 높였다. 이번 공격의 주요 목표는 EastNets 와 BCG 로, 모두 SWIFT 서비스 부서나 파트너로 은행에 SWIFT 서비스를 제공하는 것입니다. 벨기에, 요르단, 이집트, 아랍에미리트에는 사무실이 있고 BCG 는 파나마와 베네수엘라의 업무를 담당하고 있습니다.

이번에 드러난 자료는 주로 코드명 JEEPFLEA_MARKET 과 JEEPFLEA_ 의 두 가지 행동에 관한 것이다. JEEPFLEA_POWDER 는 BCG 에 대한 작업입니다. 노출된 문서에 따르면 당시 그 행동은 아직 진전이 없었다. JEEPFLEA_MARKET 은 EastNets 에 대한 조치입니다. 당시 관리 서버 2 대와 비즈니스 서버 9 대의 권한이 부여되었다.

공격자들은 각각 카자흐스탄, 독일, 대만, 일본의 4 개 IP 에서 공격을 개시했다. 공격의 일반적인 과정은 네트워크 경계에 설치된 4 개의 Juniper 방화벽을 먼저 공격하는 것입니다. 다음으로 Cisco ASA 방화벽 1 개와 Juniper 방화벽 1 대로 구성된 엔터프라이즈 방화벽을 공격합니다. 그런 다음 총 2 대의 관리 서버를 공격하십시오. 마지막으로 비즈니스 서버를 공격하여 총 9 대. 9 대의 비즈니스 서버가 각각 서로 다른 금융 기관 (그림에 표시) 에 서비스를 제공하고, 어떤 비즈니스 서버는 공유 서버이며, 동시에 여러 다른 금융 기관에 서비스를 제공합니다. 그림에서는 각기 다른 색상으로 서로 다른 공격자의 공격 경로를 보여 주며, 공격자는 결국 비즈니스 서버에서 LAN 내 암호 정보 및 SWIFT 트랜잭션 정보를 얻습니다.

그림 3-3 중동 지역 은행 SWIFT 시스템 사건 복판에 대한 미국 공격

기존 자료에 노출된 내용에 따르면 미국은 SWIFT 기관을 공격할 때 표 3-1 과 같이 다양한 도구를 이용했다.

표 3-1 EastNets 공격에 사용되는 네트워크 공격 도구 및 취약점

이번 공격사건에 사용된 각종 0-day 허점은 미국의 강력한 사이버 공격 능력을 보여준다. 미국의 사이버 공격 장비 시스템은 전체 플랫폼, 모든 기능을 개발 목표로 하며 모듈식 특징을 갖추고 있어 미국 측의 작업이’ 무엇을 필요로 하는가’ 가 아니라’ 무엇을 필요로 하는가’ 로 전개될 수 있도록 다양한 네트워크 환경에서 행동 작업 요구 사항을 잘 충족시킬 수 있게 해 줍니다. (윌리엄 셰익스피어, Northern Exposure (미국 TV 드라마), Northern Exposure (미국 TV 드라마) 더 중요 한 것은, 은행에 대 한 이전 섹션에서 언급 한 대부분의 공격과는 달리, 은행의 SWIFT 시스템에 대 한 미국의 공격은 직접적인 경제적 이익을 얻기 위한 것이 아니라, 더 높은 수준의 전략적 요구를 반영-핵심 정보 인프라의 제어를 얻을.

감시에서 공격까지 언제든지 원활하게 전환할 수 있도록 미국은’ 지속할 수 있는 모든 노드’ 라는 개념을 고수해 왔으며, 이를 중요한 전략적 자원 비축으로 삼아 장기적인 정보 도용과 향후 가능한 사이버 전쟁을 준비하고 있습니다. 스노든이 공개한 NSA 내부 문서에 따르면 인터넷 감시는 미국의’ 디지털전쟁 전략’ 중’ 0 단계’ 에 불과하다. 스텔스 지속성 이식 프로그램이 대상 시스템에 침투하여 대상 시스템에 대한 "영구 액세스" 를 달성한 후에는 "3 단계" 가 이미 구현되었습니다. 이 단계를’ 주재자’ 라고 부르는데, 이는 미국이 대상 네트워크 장치나 노드 시스템에 대한 통제권의 중요성을 인식하고 있음을 보여준다. 이것들은 모두 최종 사이버 전쟁을 위한 준비이다. 대상 시스템에서 지속적인 제어가 이루어지면 공격자는 컴퓨터 네트워크 활용 (즉, CNE) 에서 컴퓨터 네트워크 공격 (즉, CNA) 으로 전환하여 대상 네트워크 또는 시스템을 파괴하고 파괴할 수 있습니다.

따라서’ 적정상정’ 원칙에 따라 이전에’ 기성피해 사실’ 에 따라 잠복 네트워크 위협에 대해 연구한 기존 모델에서 전체 국가안보관의 높이에서 핵심 정보 인프라를 지탱하는 네트워크 장비 및 노드 시스템의 국가 안보 중요도 수준을 확인하는 것으로 전환해야 합니다. 또한 높은 수준의 핵심 정보 인프라에서 발생하는 공격 통제 사건과 지속적인 잠복 위협을 반드시’ 첫 번째 시간 발견, 지속적인 잠복 위협’ 으로 삼아야 한다. (윌리엄 셰익스피어, Northern Exposure, Northern Exposure (미국 TV 드라마)

2017 년 12 월 상순, 인터넷에는 암흑망 역사상 가장 큰 데이터베이스 유출 사건이 드러났다. 암흑망 감시사 4iQ 는 암흑망에 최대 41GB 의 데이터 파일이 나타났으며, 여기에는 14 억 부의 일반 텍스트로 저장된 계정 메일박스와 암호 등 로그인 자격 증명이 포함되어 있다. 통계에 따르면, 정보의 14% 는 결코 노출되지 않았으며, 향후 데이터베이스 유출로 인한 인터넷의 공격이 대량으로 발생할 것으로 추산됩니다.

데이터 유출 건수를 보면 2017 년 상반기 데이터 유출 총량만 2016 년 전체 배출량을 넘어선 것으로 조사됐다. 예를 들어, 국내 유명 인터넷 쇼핑 플랫폼 네트워크는 2017 년 상반기에 50 억 건의 시민 정보를 유출한 것으로 드러났다. 이런 정보를 판매하는 불법 단체의 주요 멤버 중 한 명이 해당 징둥 회사의 인터넷 엔지니어 직위에 지원했기 때문이다. 입사 후 직무를 이용하고 회사 플랫폼의 영향력을 이용하여 대량의 정보를 도용하다. 외국에서도 이와 비슷한 상황이 발생했다. 예를 들어, 해커들은 도쿄 도 정부 홈페이지의 틀에서 아파치 스트럭츠 2 허점을 이용해 공격을 가해 10 억 개의 신용카드 정보가 유출됐다. 데이터 유출 문제가 여러 해 동안 논의됐음에도 불구하고 많은 사회단체들도 사이버 방어력을 강화했지만 효과면에서 이상적인 상태에 이르지 못하고 있음을 알 수 있다.

기존의 보안 문제는 여전히 데이터 유출의 주요 원인이다. 웹사이트의 허점, 악성 프로그램, 낚시 사이트, 회사 내에서 악의적인 보복에 불만을 품고 있는 직원, 그리고’ 흑산’ 조직과 결탁한’ 내귀’ 등이 여전히 데이터 유출의 원천이다. 2017 년 발생한 데이터 유출 사건을 돌이켜 보면, 기초적인 네트워크 보안 조치가 여전히 데이터 유출을 예방하는 중요한 토대이자 효과적인 방법이라는 것을 알 수 있다. 사이트 관리자는 정기적으로 사이트 시스템의 취약점을 검사하고 검사해야 합니다. 운영 체제에 시스템의 민감한 정보를 원격으로 제어하거나 훔치는 데 사용할 수 있는 악성 프로그램이 있는지 확인합니다. 개인 사용자는 자신의 안전의식을 높이고 낚시 사이트가’ 고모조’ 다른 합법적인 사이트를 통해 사용자의 고부가가치 정보를 속이는 것을 효과적으로 감별해야 한다. 대형 인터넷 회사의 관리자로서 내부 직원을 대상으로 세밀한 권한 관리 방법을 세워야 하며, 직원들이 조직 내부 권한 설정의 소홀함을 이용하여 위법 범죄 활동에 종사하는 것을 방지해야 한다. 그림 4-1 은 2017 년 일부 전형적인 데이터 유출 사건에 대한 요약 정보를 보여 주며, 실제로 발생하는 보안 사건은 차트에 포함된 내용보다 훨씬 더 많을 것입니다. 국내든 해외든 데이터 유출 문제에 대해서는 아직 해야 할 일이 많다는 것을 알 수 있습니다.

그림 4-1 2017 년 데이터 유출

해커 공격 기술 패턴이 끊임없이 새로워지면서 드러나는 공격면이 커지면서 데이터 유출의 새로운 원천도 늘고 있다. 그 중에서도 상업협력의 파트너십은 주목할 만한 새로운 원천이다. 현재 많은 조직에서는 사용자에게 편의를 제공하고 비즈니스 실행 속도를 높이기 위해 아웃소싱을 선택하거나 다른 회사와 비즈니스 협력을 발전시키는 경우가 많습니다. 이 경우 조직 자체의 보안 조치가 잘 이루어지더라도 파트너의 부주의로 인한 데이터 유출 사건은 조직 자체에 영향을 미칠 수 있습니다. 이 시점에서 가장 눈에 띄는 것은 2017 년 AWS (Amazon Web Services) 스토리지 서버에서 발생한 일련의 민감한 정보 유출 사건이다. 예를 들어, 미국 사설 안전회사인 TigerSwan 의 고용 이력서는 협력한 제 3 자 채용 회사인 TalentPen 의 AWS 보안 소홀로 인해 9400 건이 넘는 고용 이력서가 유출되었습니다. 타임 워너는 파트너, 유명 클라우드 서비스 공급업체인 BroadSoft 가 AWS 스토리지의 데이터를 제대로 보호하지 못해 타임 워너 400 만 명의 고객 정보가 온라인으로 유출되었습니다. 비슷한 협력관계에서 아웃소싱 회사의 업무는 종종 갑 조직 자체의 이미지를 대표하며, 아웃소싱 서비스 제공자로 인한 보안 사건은 갑 조직 자체의 데이터 보안과 기업 이미지에 직접적인 영향을 미친다. 따라서 이러한 협력 과정에서 조직 자체의 보안 관행을 모든 파트너에게 적용해야 합니다.이렇게 하면 외부에 통일된 정보 보안 이미지를 보여줄 수 있다.

그림 4-2 데이터 유출로 국민 초상화 및 관계 분석

우리는 2018 년 데이터 유출 상황에 대한 예측에 대해 낙관적이지 않다. 지난 몇 년간의 상황으로 볼 때, 이러한 안보 문제는 해마다 악화되는 추세를 보이고 있다. 표상에는 객관적인 내인이 있다. 데이터 보호를 위한 한쪽에는 방어측이 데이터 유출 추세를 반전시키기 위해 뚜렷한 변화를 촉구할 수 있는 강력한 추진력이 없다. (윌리엄 셰익스피어, 윈스턴, 데이터, 데이터, 데이터, 데이터, 데이터, 데이터, 데이터, 데이터) 반면 데이터를 훔치는 쪽은 강렬하고 명확한 경제적 이익에 이끌려 새로운 공격 기술을 익히고 더 민감한 데이터를 훔칠 방법을 강구한다. 데이터 유출 사건이 수년 동안 완화될 조짐을 보이지 않고 있으며, 이러한 차이는 단기간에 만회하기 어렵기 때문에 2018 년 데이터 유출 상황은 여전히 심각할 것으로 보인다. (윌리엄 셰익스피어, 윈스턴, 데이터 유출, 데이터 유출, 데이터 유출, 데이터 유출, 데이터 유출, 데이터 유출, 데이터 유출)

데이터 수집, 생산 및 운영 측면에서 데이터 보안을 강화하는 것은 반드시 수행해야 할 책임입니다. 한편, 도난당한 데이터의 재고를 포함한 대규모 데이터 유출은 이미 충돌 창고 공격, 사회복지사 침투 등 공격자의 기본 자원이 되었으며, 모든 방어자들이 반드시 고려해야 할 확립 된 사실입니다.

Telegram 의 중국어판 다운로드 사이트가 2017 년 화제성이 있는 것으로 2017 년 초에는 1000 달러밖에 안 되는 비트코인이 12 월 20 일까지 17,000 달러에 육박하며 16 배 이상 폭등했고, 이 수치는 최고점이 아니다. 미국 시카고 상품거래소는 2017 년 12 월 18 일 비트코인 선물계약을 내놓았는데, 이 무거운 소식으로 비트코인은 2017 년 12 월 17 일 20,000 달러를 돌파해 한때 20089 달러에 이르렀고, 비트코인의 핫한 반대편은 이와 관련된 사이버 공격의 물결이다.

그림 5-1 2017 년 비트코인 대 달러 가격 동향

5.1 telegram 의 중국어 버전 다운로드 사이트가 어떤 홍보인지 협박 소프트웨어의 영향 범위가 커졌다

협박 소프트웨어인 Cerber 는 2017 년 상반기 가장 인기 있는 협박 소프트웨어다. Cerber 는 협박 소프트웨어인 서비스인 RaaS(Ransomware-as-a-Service) 의 흑산 모델을 이용해 Magnitude 취약점 공격 도구를 활용하는 협박 소프트웨어를 맞춤형으로 제작해 아시아 국가에 전파했다. 협박 웜’ 마법굴’ 은 2017 년 5 월 전 세계를 휩쓸며 100 개가 넘는 국가와 지역에 영향을 미쳤고, 우리나라 대량의 업계 기업 인트라넷이 대규모 감염을 당했다. 5 월 13 일 23 일까지 바이러스 영향 범위가 더욱 확대되었고 기업, 의료, 전력, 에너지, 은행, 교통 등 여러 업종이 다양한 영향을 받아 안천은 여러 편의 보고서와 전문 살인 도구를 긴급 발표했다. 마법굴이 터진 지 불과 한 달 만에’ 위선필가’ 가 출세해 소프트웨어 공급망을 통해 전파되고 샘플 복잡성이’ 필가’ [7] 보다 높아 감염자에게 더 큰 피해를 입혔다. 10 월 하순에’ 나쁜 토끼’ 는 NSA 누설 허점’ 영원한 로맨스’ 를 이용해 러시아 우크라이나 터키 독일에 위치한 대부분의 목표에 감염되었다. 이러한 협박 소프트웨어는 고액의 비트코인뿐만 아니라 컴퓨터 시스템을 파괴할 수 있는 능력도 갖추고 있다.

5.1 다양한 암호화 화폐 광산 목마 공격 사건이 성행하고 있다

협박 소프트웨어가 공격자에게 주는 일회성 수익이 만족스럽지 않다면 광산을 파는 절차가 더 좋은 선택이다. (존 F. 케네디, Northern Exposure (미국 TV 드라마), 성공명언) 광산 발굴 절차는 공격자들에게 낮지만 장기적인 수익을 가져다 줄 수 있는데, 이는 일부 협박 소프트웨어 개발자에게 더 큰 유혹이 될 수 있다. 현재 광산을 통해 비트코인 장려를 받는 것은 점점 어려워지고 있다. 즉, 필요한 계산력이 날로 증가하고 있고, GPU 광산 채굴 모델은 비트코인을 캐내기에 더 이상 적합하지 않다. 전용 집적 회로 ASIC (Application Specific Integrated Circuit) 광산기가 주류가 되고 있지만 ASIC 광산기는 비용이 많이 든다. 현재 광산 목마의 주요 목표는 먼로 (Monero) 로, 먼로 화폐는 CryptoNight PoW 를 기반으로 한 광산 발굴 알고리즘을 채택하여 ASIC,’ Bondnet’,’ Adylkuzz’,’ CoinMiner’ 등 광산 좀비를 거부한다. 한편, 사이트에 광산 발굴 스크립트를 추가하는 방식은 2017 년부터 유행하고 있다.’ 코인 라이브’,’ 리에스 도퍼’,’ 마리인 트래핑’ 등 광산 발굴 스크립트가 속출하고 있으며, 안전회사 Malwarebytes 는 하루 평균 800 만 개의 광산을 차단한다고 밝혔다. 공격자는 또한 브라우저를 위해 광산 발굴 프로그램을 확장할 것이며, 건달 소프트웨어 보급도 광산 발굴 프로그램 전파의 온상이 되었다.유명 활성화 도구인 KMSpico 와 스타벅스 Wi-Fi 도 최근 이식된 광산 발굴 프로그램으로 드러난 만큼 텔레그램의 중국어판 다운로드 사이트가 계속 증가하고 가격이 오르면서 광산 목마도 늘어나고 전파 방식 또한 끊임없이 변화할 것으로 보인다. 핵심 코딩 기술에서는 2017 년 광산 목마가 일반적으로 암호화, 혼동 또는 Rootkit 등의 기술을 채택하지 않았으며, 2018 년은 광산 목마 기능이 크게 향상된 한 해일 가능성이 높으며, 어떻게 능력을 높이는 광산 목마를 예방할 수 있는 것이 최우선 과제로 꼽힌다. (윌리엄 셰익스피어, Northern Exposure (미국 TV 드라마), 성공명언)

그림 5-2 암호화 통화 상황

5.3 비트코인에 대한 공격이 더욱 빈번하고 집중되었다

비트코인은 비트코인 지갑이라는 파일에 존재합니다. 비트코인 지갑은 침입, 변조, 절도, 이체가 가능합니다. 비트코인의 폭등은 자연스럽게 해커들의 관심을 끌고 있습니다. 암호화 화폐광업회사 NiceHash 결제 시스템이 해킹을 당해 6400 만 달러의 피해를 입혀 운영을 중단했고, 한국 비트코인 거래사이트 Youbit 은 2017 년 두 번째 중대 사이버 공격을 당한 뒤 폐쇄를 선언하며 총 5700 비트코인을 손실해 수천만 달러의 가치를 기록했다. 일부 원격 제어 저자들은 비트코인 투자자를 위한 악성 코드 개발을 시작했습니다. 예를 들어’ Gunbot’ 이라는 목마는 낚시 메일을 사용하고, 비트코인 사용자를 위한 암호화된 통화의 미끼를 사용하며, 사용자가 악성 코드를 다운로드 및 실행하고, 지갑 파일을 훔치고, 계좌 통화를 비우도록 안내합니다. 현재 비트코인에는 여전히 잠재적인 보안 문제가 많이 남아 있으며, 인터넷 서비스 공급업체는 비트코인 노드의 네트워크 트래픽을 차단할 수 있으며, 비트코인 호스팅 중앙 집중화로 인해 라우팅 공격에 취약해질 수 있습니다. 앞으로 1 년 동안 비트코인 자체에 대한 공격은 더욱 빈번하고 집중될 것으로 보인다.

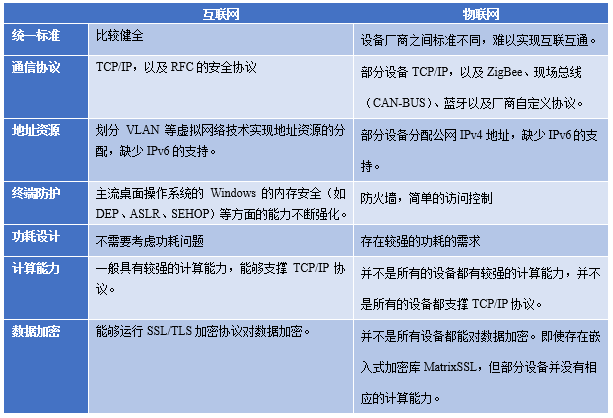

사물인터넷 (IoT) 의 보급건설은 이미 산업 인프라, 농업, 물류, 스마트의료, 교통, 스마트홈 등 분야에 깊이 파고들었다. 사람들은 스마트한 생활에 좋은 비전을 제시하지만, 사물인터넷의 안전 문제는 거의 이해하지 못한다. (윌리엄 셰익스피어, 햄릿, 지혜명언) 사물의 인터넷은 생활에 편리함을 가져다 줄 수 있지만, 인터넷에서 생활 장면으로 보안 위협을 가져올 수도 있다. 사물인터넷은 인터넷 기술의 확장이자 인터넷과는 뚜렷한 차이가 있다. 인터넷 위협 솔루션을 사물인터넷 위협 시나리오에 직접 사용하면 인터넷 시나리오에서 잘 알려진 문제만 해결할 수 있고, 사물인터넷이 실제로 존재하는 위협의 위험은 간과할 수 있다.

그림 6-1 IoT 응용 프로그램의 일반화

6.1 IOT 악성 코드 오픈 소스는 다양한 변형을 유도한다

2017 년 12 월 13 일 미라이 좀비 네트워크를 만든 세 남자는 2016 년 Mirai 장비를 이용해 미국 동해안 DNS 서비스 업체인 Dyn 에 대한 대규모 DDoS 공격을 개시해 많은 유명 사이트 방문이 영향을 받았다는 범죄를 인정했다. Mirai 오픈 소스는 대량의 돌연변이를 초래했고, 흑산단은 Persirai, IoT_reaper 수정, 여러 IoT 장비 취약점 전파 향상, Trojan [DDOS]/Linux.Mirai. 등 오픈 소스 수정에 기반한 능력이 매우 강했습니다.

미라이 파생의 중요한 변종은 다음과 같습니다.

2017-02 독일 텔레콤 단절 사건 상세 분석: 미라이 패밀리 변종 7547 포트는 라우터 등 장치의 TR-069/TR-064 취약점을 이용해 전파된다.

2017-10 미라이 변종 Rowdy 사물인터넷 맬웨어가 우리나라 케이블 TV 네트워크를 습격했다.

2017-10 IoTroop 여러 라우터 취약점 변종 활용 [8].

2017-11 좀비 네트워크 Dofloo 를 이용하여 Mirai.Nov[9] 를 교차 전파한다.

2017-12 Mirai 변종 Satori 는 현재 스캔 중 두 개의 취약점 활용 (exploit) 을 사용하여 포트 37215, 포트 52869 에서 자동 웜 공격을 수행합니다.

6.2 전통적인 좀비 네트워크는 IoT 플랫폼으로 빠르게 발전했습니다.

Billgates, Xor, 태풍, ChickenMM 등 전통적인 좀비 네트워크는 Windows, Linux 기존 x86 플랫폼에서 IoT 의 다양한 임베디드 아키텍처 플랫폼인 ARM, MIPS 로 빠르게 발전했습니다. 2017 년 7 월 26 일 안천은 위협 정보 자동화 모니터링 시스템을 통해 새로운 좀비 네트워크 가족 Jenki 를 체포했으며, 기소된 트로이 목마는 이미 Windows, IoT, Linux 3 대 분야에 급속히 확산되어 감염 방식은 주로 다른 가족의 좀비 네트워크를 통해 교차 감염 됐다.

6.3 사물의 인터넷 악의적 인 가족의 급속한 발전

Gafgyt 는 2014 년 8 월 처음으로 발견됐고, 2014 년 말 해커 조직인’ LizardSquard’ 가 이 샘플을 이용해 DDoS 를 발동해 안전계의 작은 관심을 불러일으켰다. 2015 년 1 월 Gafgyt 의 소스 코드가 공개돼 점점 더 많은 변종이 등장하면서 보안 위협이 갈수록 심각해지고 있다. 기본 암호, 약한 암호, 심각한 취약점이 적시에 복구되지 않는 등의 요인으로 인해 IoT 관리 기계가 좀비 네트워크의 규모와 온라인 기간을 크게 늘리고 DDoS 공격과 스팸을 보내는 속도도 향상되었습니다. 또한 사악하고 행동이 괴팍한 IoT 좀비 네트워크가 쇄도하고 있으며, Hajime 은 대량의 IoT 장비를 통제하지만 어떠한 공격도 하지 않았다. 심지어 공격자들은 사람들을 위해 안전한 경종을 울렸다고 자칭한다. BrickerBot 은 2017 년 4 월 네트워크에서 취약한 IoT 장치를 스캔하여 취약점을 이용해 IoT 장치를 벽돌로 만들었다는 사실을 처음 발견했습니다. 그러나 저자는 이를 통해 소유자가 Mirai 공격으로부터 업데이트된 펌웨어를 설치하도록 강요할 것이며, 지금까지 1000 만 대 이상의 장치가 동결되었다고 생각합니다.

좀비 네트워크의 관리 대상 시스템을 Windows, Linux 시스템 및 IoT 장치 분류별로 분석한 결과 IoT 장치 유형의 관리 대상 시스템이 61.37% 로 가장 많았다. 이어 Linux 시스템의 관리 시스템은 20.85%, Windows 시스템의 관리 시스템은 17.78% 에 불과했다. IoT 장치는 취약점이 많고, 취약점 복구 주기가 길며, 침입, 제어가 쉬워 가장 쉽게 감염될 수 있는 관리 대상 시스템 유형이 되었습니다.

6.4 기존 문제

인터넷 생태계에서는 보안이 가장 먼저 고려되는 것은 아니며, 심지어 제품이 성형된 후에도 신원 인증 증가, 액세스 제어, 패치 업데이트 등의 보안 설계를 구축하는 것이 가장 중요한 것은 아니다. (윌리엄 셰익스피어, 보안, 보안, 보안, 보안, 보안, 보안, 보안, 보안) Windows, macOS, Linux 등과 같은 PC 시스템은 안드로이드, iOS 등과 같은 모바일 시스템의 보안 속성이 우수하고 개선된 공간이 있습니다. 사물의 인터넷 생태계에서는 인터넷처럼 보안 설계에 대해 생각하기가 어렵고, 생산품은 조립 라인에서 이미 정형화되었다. (윌리엄 셰익스피어, 윈스턴, 인터넷명언)

표 6-1 인터넷과 사물의 인터넷 비교

IoT 는 단기간에 전력 소비, 컴퓨팅 능력, 데이터 암호화 등에 성형 솔루션을 가질 수 없지만 IoT 생태계의 무결성을 고려하여 임베디드 장치, 터미널 장치 및 클라우드의 보안 설계를 구축해야 합니다.

2016 년 미라이 좀비 사이버 공격 이후 2017 년 대량의 Mirai 장비가 서로 다른 좀비 네트워크에 의해 통제되는 것을 관찰했다. 이에 따라 2018 년 인프라에 대한 공격이 재발한 것도 놀라운 일이 아니다. DDoS, 협박 공격, 납치 설비를 대리로 삼아 스팸을 보내는 등. IoT 의 또 다른 주목할만한 위협은 산업 제어 시스템, 의료 장비 및 개인 응용 프로그램의 데이터와 같은 개인 정보 유출 데이터를 공격자가 이용할 수 있다는 것입니다. 사용자는 데이터 수집과 관련된 IoT 제품의 개인 정보 보호 조항을 자세히 읽어야 하며, 데이터 개인 정보 보호에 대한 인식을 가지고 있어야 합니다. 산업 제어 시설의 기본 센서는 산업 제어 시스템의 공격 표면을 확대하고 로그인 자격 증명과 관련된 개인 정보 보호 데이터는 산업 제어 시스템의 문을 엽니 다. 따라서 국가 및 공급업체 차원에서 IoT 장비의 보안을 강화하고 IoT 장비에 대한 보안 위협 모니터링 경보를 강화해야 합니다.

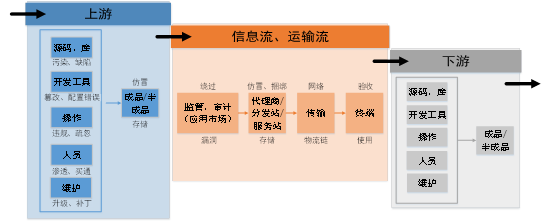

안천은 2016 년 사이버 위협 연보에서 공급망을 둘러싼 사이버 공전이 서막을 열고 있다는 사실을 대중에게 상기시키고 "공급망은 결코 사이버 대항의 외곽 진지가 아니라 더욱 핵심적이고 치명적인 주전장이다" 고 지적했다. 2017 년 위선필가공격, ShadowPad 공격 등 많은 고조적인 공격이 안천의 예측을 증명하고 있다. 공급망 전쟁은 이미 전면적으로 시작되어 상류 청부업자, 시스템, 회사 및 공급자에게 심각한 피해를 가져왔다. 시만텍은 2018 년 [10] 공격자가 기계 학습과 인공지능 등 기술을 이용해 공급망에 대한 공격을 개시할 것으로 예상하고 공급망 전쟁은 더욱 치열해질 것으로 전망했다.

안천은 Xshellghost, XcodeGhost 등의 소프트웨어 공급망 보안 이벤트에 대한 이해 및 적용 시나리오의 실제 상황을 바탕으로 소프트웨어 공급망 보안 링크의 간단한 도식을 구축하여 소프트웨어 공급망에 포함된 주요 링크 및 잠재적 보안 위협을 지적합니다. 다이어그램은 업스트림과 중간 링크가 포함된 사다리 체인 구조로 설계되어 있습니다. 구조의 업스트림과 다운스트림은 상대적입니다. 장면에 따라 캐릭터가 제품 제공자에 있을 때 업스트림에 있고, 캐릭터가 제품 사용에 있을 때 다운스트림에 있으며, 한 장면의 다운스트림 캐릭터는 다른 장면의 업스트림일 수 있으며, 전체 다이어그램은 계속 반복되는 사다리 체인 구조입니다.

그림 7-1 소프트웨어 공급망 보안 링크 다이어그램

7.1 소프트웨어 공급망 업스트림 보안 위험

공급망 상류의 보안 위험으로는 소스 코드, 라이브러리의 변조 또는 오염, 개발 도구 오염 및 위반 작업의 세 가지 주요 방향이 있습니다. 공격자는 공개된 다양한 정보에서 공급망의 취약점을 찾아 지속적으로 향상된 전문 기술을 활용하여 네트워크 방어를 돌파합니다. 소스 코드의 변조, 알고리즘의 심도 있는 오염, 오픈 소스 소프트웨어 자체의 보안 결함 활용을 통해 전통적인’ 신뢰’ 는 신뢰할 수 없게 되고 공급망 상류의 취약성도 설명한다. 또한 개발 도구는 악성 코드에 의해 변조되고 제품에 사전 설정된 백도어 및 취약점으로 악의적인 공격자에게 기회를 제공합니다.

2017 년 9 월 14 일, Xshellghost 이벤트는 제품의 모듈 소스 코드를 악의적인 백도어 코드에 이식하여 민감한 정보를 얻기 위한 요청을 시작했습니다. 9 월 18 일 씨스코 연구원들은 시스템 유지 관리 소프트웨어인 CCleaner 가 합법적인 디지털 서명의 악성 코드에 이식된 것을 발견했다. 2013 년 스노든이 폭로한 자료에 따르면 NSA 와 영국 정보기관은 VPN 과 HTTPS 를 포함한 인터넷 프라이버시 보호 및 암호화 기술의 대부분을 해독할 수 있어 NSA 가 필요한 많은 정보를 자유롭게 얻을 수 있음을 보여준다 [11]. 2015 년 보안 테스트 자료에 따르면 한 분기 동안 30 개의 유명 2 차 개발 오픈 소스 소프트웨어에 3511 개의 고위험 보안 취약점이 있는 것으로 나타났습니다.

XcodeGhost[12] 사건은 비공식 공급망 오염의 전형적인 사건으로 2015 년 9 월 14 일부터 애플 운영 체제인 macOS X 의 통합 개발 도구인 Xcode 가 악성 모듈에 가담해 변조를 통해 탄창 공격과 원격 통제의 위험을 초래하고 692 종의 앱을 감염시켰는데, 이 사건은 모바일 보안 역사상 가장 심각한 악성 코드로 여겨진다 2014 년 CNCERT 의 중앙 집중식 브리핑 [13] 에서 Cisco, Linksys, Netgear, Tenda, D-link 등 주요 네트워크 장비 제조업체의 수백 개 배치 제품 사전 설정 백도어에 대해 언급했습니다. 이러한 백도어 및 취약점의 존재는 사이버 공간 보안에 큰 위험을 안겨주었습니다.

위의 소프트웨어 공급망 상류의 일반적인 보안 사건은 고가치 네트워크 디자이너, 운영자에게 경종을 울리며, 우리 공급망 상류 안전의 취약성을 경계하며, 일단 소프트웨어 공급망의 상류가 침투하면 네트워크 보안에 따른 손실은 헤아릴 수 없을 정도로 크다. (데이비드 아셀, Northern Exposure (미국 TV 드라마), 예술명언) 개발 환경을 구축하는 환경 안전, 프로세스 안전 및 광범위한 공급망 보안에 대해 항상 경계해야 합니다.

7.1 정보 흐름, 교통 흐름 보안 위험

정보 흐름은 상품과 서비스 정보를 전달하기 위해 공급망, 다운스트림 간 노드 및 노드 간 정보 활동을 말합니다. 운송 흐름은 주로 하드웨어 제품과 관련된 운송 및 유통을 가리킨다. 정보 흐름에 주로 규제 감사 취약점이 있어 공식 애플리케이션 시장에서 맬웨어, 타사 스테이션/배포소 등 무단 배포 충격 보안 공급망, 서비스 스테이션 정보 및 데이터 유출 문제, 네트워크 통신 납치의 네 가지 주요 보안 위험이 발생합니다. 2017 년 10 월, Windows 10 가을 창작자가 업데이트를 시작한 후 악의적인 공격자는 해적판 활성화 요구를 이용하여 KMS 활성화 도구에 인기 있는 광산 코드를 이식했습니다. 정보 흐름에서 공급망 위협 범위는 기존 PC, 모바일 플랫폼 뿐만 아니라 사물인터넷 플랫폼에서도 위협이 될 수 있습니다. 2017 년 12 월 25 일 오픈 소스 임베디드 웹 서버 GoAhead 는 원격 코드 실행 취약점 CVE-2017-17562 를 노출했고, GoAhead 는 Comcast, D-Link, ZTE, HP, Siemens, 운송 흐름에는 주로 물류 운송 납치의 안전 위험이 있다.

무질서하고 분산된 네트워크 공유 전파로 인한 해적판, 보안 등의 문제를 피하기 위해 IOS 와 안드로이드의 두 가지 주요 휴대폰 시스템은 독립적인 규제, 감사, 배포 채널을 갖추고 있습니다. 그럼에도 불구하고 악성 코드의 응용은 공식 채널에 나타나지 않습니다. Xcode 이벤트를 제외하고 AppStore 는 Apple 의 공식 감독하에 악성 코드 이벤트를 계속 발생시켰다. 소셜 플랫폼, 전자 상거래, 의료, 은행 등의 경우 많은 사용자 정보를 저장해야 합니다. 이 정보는 일반적으로 데이터 센터 또는 관련 기관의 서버에 저장되며, 서버가 공격을 받으면 많은 사용자 정보가 유출될 위험이 있습니다. 또한 정보 전송 과정에서 납치와 절도가 발생할 수 있으며, 스노든이 폭로한 관련 문서에는 통신 하이재킹 프로젝트와 도구가 포함되어 있습니다. 예를 들어’ 아치형’ 프로그램 (CamberDADA) 은 주로 러시아 카스퍼스키 위주의 안전업체를 대상으로 하며, 그 중 안천도 감시 범위 내에 있다. 양자 (Quantum) 공격 도구는 운영자의 네트워크에서 지속될 수 있을 뿐만 아니라 사용자를 납치하는 통신을 통해 정보와 자원을 얻을 수 있을 뿐만 아니라 네트워크 연결을 리디렉션하거나 네트워크 트래픽 데이터를 수정할 수도 있습니다.

2012 년 스노든이 유출한 자료에 따르면 NSA 는 물류체인 납치 방식으로 하드웨어 이식 [14] 을 진행하며 먼저 대상 지역으로 전송되는 컴퓨터와 네트워크 장비의 물류 과정을 차단한 다음 TAO (특정 침입 행동사무소) 정보 및 기술자가 펌웨어 이식 절차를 완료하고 대상 지역으로 다시 포장합니다. 2016 년 위키리크가 폭로한 대량의 CIA 자료 문서’ Vault 7′ 에서’ 암흑물질 (Dark Matter)’ 의 DarkSeaSkies 는 Apple macBook 컴퓨터 확장 펌웨어 인터페이스 (EFI) 펌웨어에 지속적으로 존재하는 악성 이식 소프트웨어다. 사이버 보안 업체인 제로폭스 (ZeroFOX) 의 선임 분석가인 조나단 니콜라스 (Jonathan Nicholas) 는 USB-이더넷 어댑터를 이용한 맬웨어 설치 방식이 이러한 침입 도구가 단일 목표에만 적용되고 대규모 모니터링 활동을 수행할 수 없음을 나타내는 것으로 보인다고 설명했다.

그림 7-2 DarkSeaSkies 공격 절차

7.3 소프트웨어 공급망 하류 보안 위험

소프트웨어 공급망 다운스트림은 정보 흐름, 운송 흐름을 통해 해당 제품, 코드, 도구, 서비스 등을 얻는 데 사용되는 역할입니다. 일반적으로 소프트웨어 공급망의 하류에서 직면한 보안 문제는 주로 업스트림 제품, 도구의 검증 및 사용 과정에서 발생합니다.

Windows 시스템을 대상으로 한 설문 조사에 따르면 해적판 소프트웨어의 보안에 큰 문제가 있는 것으로 나타났습니다. 그 중 40% 가 넘는 해적판 운영 체제에는 트로이 목마 바이러스가 포함되어 있습니다. Microsoft 가 지역별로 다른 버전의 Win7 CD 를 조사한 결과 24% 는 각종 고위험 트로이 목마 바이러스를 포함하고 있으며 54% 는 설치 후 운영 체제가 다양한 정도로 수정된 것으로 밝혀져 해적판 CD 의 보안에 심각한 문제가 있는 것으로 나타났다. 스마트폰이 발달하면서 악성 루트 소프트웨어는 안드로이드 휴대폰 운영체제의 허점을 이용해 사용자의 문자 메시지, 연락처, 통화 기록 등을 자신의 서버에 자유롭게 업로드하며, 이러한 중요한 정보가 악의적인 공격자의 손에 넘어가면 사용자에게 더 많은 골칫거리를 초래할 수 있다. 또한 응용 프로그램 디지털 서명 시스템이 뚫렸고, 안천은 2016 년 사이버 보안 위협 연보에서 Duqu2.0, Android 시스템 등 악성 코드 도용 합법적인 디지털 서명 사건에 대해 언급했다. 2017 년 안천에서도 디지털 서명 침투 사건이 여러 차례 발견되면서 사이버 공간 보안이 더욱 열악한 환경에 직면하고 있다.

공급망의 모든 부분은 스파이 활동과 신호 정보 운영의 공격 대상이 될 수 있습니다. 이 공격 방식은 이미 APT 시대 사이버 방향 공격의 또 다른 수단이 되었기 때문에 공급망 공격은 무시할 수 없는 문제가 될 것입니다. 상술한 구체적인 공급망 사건에 대한 분석을 통해 공급망 고리가 직면한 각종 안전 위험을 지적하면서 우리나라가 더욱 심각한 소프트웨어 공급망 안전 위험에 직면하고 있음을 유의해야 한다. 소프트웨어 공급망 전쟁이 이미 시작됐고, 악의적인 공격자는 공급망을 최대한 활용해 안전의 위험에 처하게 될 것이며, 공급망 전쟁은 더욱 심해질 것이며, 미래에는 더욱 선진적인 공격 기술이 등장할 것이다.

7.4 공급망 보안 위협으로 인한 사고

앞의 사례에서 알 수 있듯이, 소프트웨어 공급망 공격은 기존 보안 방어 수단을 돌파하는 효과적인 방법이 되어 사용자의 안전을 심각하게 위협하고 있습니다. 특히 주요 정보 인프라 인트라넷의 경우 기존 보안 모델과 이산적인 보안 수단만으로는 효과적인 보호를 달성하기 어렵고, 혁신적인 새로운 모델, 새로운 아이디어, 보안 기능을 구현하는 배치 및 중앙 집중식 인식에 의존해야 합니다. 심층적인 위협 정보 및 태세 인식 기능을 형성하고, 결국 소프트웨어 공급망 공격에 대한 효과적인 보호와 신속한 대응을 실현하여 효과적인 보안 가치를 달성해야 합니다. 사용자에게 있어 단말기, 유량측, 경계측 보안 기능의 전체 범위를 형성하여 다양한 보안 기능의 협동 방어와 효과적인 융합을 실현해야 합니다. 한편 위협 정보, 태세 인식 등 고급 보안 수단을 통해 위협을 신속하게 찾아내 종합적이고 포괄적인 보안 기능을 형성한다.

동시에 기술적인 이유로 현재 국내의 많은 종류의 IT 제품과 서비스가 외국에 독점되고 있으며, 자율적인 제품과 서비스가 아직 외국 제품을 완전히 대체할 수 없어 우리나라가 더욱 심각한 소프트웨어 공급망 보안 위험에 직면하고 있다는 점도 유의해야 한다. 대국 게임의 관점에서 볼 때, 공급망 상류에 있는 국가들은 선제 우세와 강력한 산업능력을 이용하여 상류의 하류에 대한 제약을 형성할 수 있을 뿐만 아니라, 초강대국도 공급망의 상류 우세를 정보 기관의 운영 능력으로 전환시킬 수 있다. 상류에 대한 하류에 대한 억압을 계속 확대하다. (존 F. 케네디, Northern Exposure (미국 TV 드라마), 스포츠명언) 공급망의 하류에 있는 국가들에게 이런 우세는 잠시 역전하기 어렵고, 안전위험은 단기간에 해소할 수 없다. 지진망’,’ 방정식’,’ 우크라이나 정전’ 등 대표적인 사건에서 공격자가 공급망 위상차로 인한 우세는 이미 드러났다.

따라서 우리는 공급망 공격을 핵심 IT 시나리오에’ 곡선’ 으로 들어가는 외곽 공격 수단으로만 이해할 수 없다는 점을 다시 한 번 강조합니다. 공급망은 결코 사이버 대항의 외곽 진지가 아니라 더욱 핵심적이고 치명적인 주전장이라고 확신할 수 있는 이유가 있습니다. 공급망의 전쟁은 이미 전면적으로 시작되었으며, 우리 안전업체들에게는 도전이자 기회이기도 하다. 사이버 안전업계는 총서기가 제시한’ 전반적인 국가안전관’ 의 요구에 따라 공급망, 정보 흐름 등 더 넓은 시각에서 자신의 기술능력을 보완해야 한다.

8.1 체계화된 방어 능력은 체계화된 공격에 대처할 수 있다

2017 년 10 월 18 일, 최고지도자 총서기는 중국 공산당 제 19 차 전국대표대회 보고서에서’ 사이버 보안’ 을’ 테러’,’ 기후변화’ 등과 비교된 비전통적인 안보 위협으로 내세워 사이버 안보에 대한 국가의 일관된 중시를 반영하고 있다. 현재 사이버 보안 형세가 복잡하게 얽혀 있어 우리나라는 초강대국의 전면적인 안보 압력과 지정경쟁국가의 다방면의 도전에 직면해 있다. 보고서에서’ 군민 융합’ 을 세 번 언급했고, 군민 융합은 능력형 안전업체들이 사이버 공간에서 국가를 위해 방패를 만들어 광활한 천지를 제공했다. 사이버 공간 공방의 관점에서 볼 때, 방어력은 전략 능력의 기본 디스크이며, 종합적인 방어 체계는 상대의 공격 비용을 높이고, 상대의 능력을 제한하고, 상대의 공격 결정을 방해하고, 상대의 공격 효과를 약화시킬 수 있다. 세계 각 대국의 대면적 정보화의 경우, 상호 간의 게임 주동권은 점차 방어 능력으로 전환되어 상대 공격에 대한 약화로 전환된다. 효과적인 방어는 체계적인 방어력이 체계적인 공격에 대항할 수 있는 전략적 억제력을 구성한다.

2017 년 말 미국은’ 국가안보전략보고서’ 를 발표하며 처음으로 중국을’ 상대’ 국가로 포지셔닝하고 오바마 정부의’ 아시아태평양으로 복귀전략’ 을’ 인도태로 복귀전략’ 으로 수정하며 지정학적 환경의 새로운 특징을 감안하여 미국 국가안보전략에서’ 사이버 공격은 상대에게 저비용과 부인할 수 있는 기회를 제공한다 우선 순위로서의 행동. 사이버 공격에 대해 "미국은 필요한 경우 사이버 공간을 이용해 미국을 공격하는 악의적인 행위자를 타격할 것" 이라고 말했다. 사이버 공간에서 악의적인 행위자와 싸우기 위한 조치를 취할 수 있는 기회에 직면할 때 미국이 고려하는 선택은 위험 회피가 아니라 위험에 직면하는 것이다. "

국가급 행위체의 위협에 직면하여 어떻게 체계화된 방어를 세울 것인가는 안전노동자와 핵심 정보 인프라 방어 사명을 맡고 있는 정기업 단위 관계자들 앞에 놓인 난제다. 2018 년 4 월 20 일, 전국 사이버 보안 및 정보화 업무회의에서 최고지도자 총서기의 중요한 연설은 이 문제를 해결하기 위한 방향 지침과 구체적인 요구를 제시했다.

8.2 게이트를 앞으로 이동하여 미연에 방지하다

2018 년 4 월 20 일’ 4 20′ 연설에서 최고지도자 총서기는’ 관문 전진, 미연에 대비한’ 사이버 보안 관리 시스템 구축을 강조했다. 게이트 전진’ 은 네트워크 보안 보호 방법을 구현하는 데 중요한 요구 사항을 제시하고,’ 미연에 대비’ 는 뚜렷한 보호 효과 지향적 지침 요구 사항을 형성한다.

"게이트 전진" 작업 요구 사항을 심층적으로 구현하려면 먼저 "게이트" 의 의미를 깊이 이해해야 하며, 일방적으로 "보안 게이트웨이" 또는 "네트워크 포털" 으로 좁혀서는 안 되며, "보안 기능을 구현하는 중요한 제어 지점" 으로 이해해야 합니다. 핵심은 보안 기능의’ 결합면’ 과’ 적용 범위’ 문제를 효과적으로 해결하는 것이다. "결합면" 은 주로 사이버 보안 방어 능력과 물리적, 네트워크, 시스템, 애플리케이션, 데이터 및 사용자 등 다양한 수준의 깊이 결합을 의미하며, "실효 지향 설계" 를 원칙으로 정보 환경의 모든 수준에서 네트워크 보안 방어 기능을 결합하는 방법을 고려하고 방어력이 실제 상황과 밀접하게 결합되도록 합니다. "적용 범위" 는 정보 인프라 및 정보 시스템의 "모든 구석" 에 네트워크 보안 방어 기능을 배포하고 데스크톱 터미널, 서버 시스템, 클라우드 시스템, 통신 링크, 네트워크 장치, 보안 장치 및 인력을 포함하여 네트워크를 구성하는 다양한 구성 요소를 극대화하기 위해 노력하는 것을 의미합니다. 로컬 보안 사각 지대 또는 보안 단판으로 인해 전체 네트워크 보안 방어 시스템이 발생하지 않도록 합니다. 중요한 것은 네트워크 보안 시스템 구축 과정에서 투자 예산 및 자원 배치 등에 대한 충분한 보장을 통해’ 관문 전진’ 요구 사항이 실처에 떨어지도록 해야 한다는 점이다. 이를 바탕으로 효과적인 태세 인식 체계를 더욱 구축해야 한다.

"게이트 전진" 을 바탕으로 네트워크 보안 보호 운영을 더욱 강화하고, 정기적인 검사와 돌발 사고 비상 대응 등 수동적인 기존 메커니즘을 채택하는 것 외에도 보안 보호 작업의 사전 예방 조치를 높여야 합니다. 보안 관리 및 보호 조치 이행을 계획 및 건설과 같은 시스템 수명 주기의 초기 단계로 앞당기고, 태세 인식 중심의 실시간 보호 메커니즘을 시스템 운영 유지 관리 프로세스에 통합하고, 정상화된 위협 발견 및 대응 처리 작업을 실현해야 합니다.,,,,,,,,,,,,,,,,,,,,,, 。

18 년 창업 여행, 우리는 끊임없이 싸우고, 생각하고, 축적하고, 성숙하며, 7 명 3 대 반컴퓨터에서 천 명 규모의 집단화 보안 기업에 이르기까지 악성 코드 전염병에 대한 telegram 의 컴퓨터 버전 다운로드에 대한 주소 폭발에서 고급 지속성 위협에 대한 심층 분석에 이르기까지 바이러스 백신 엔진의 단일 지점에서 동적이고 포괄적인 전체 보안 방어 솔루션에 이르기까지 안천은 사이버 안전업체로서 갓난아기, 야리야리한 소년에서 한 청년업체로의 성장 과정을 거쳤다. 청년 제조업자는 새로운 시대와 일치하며, 새로운 시대에는 새로운 기회와 도전이 있고, 안천은 청년 제조업자로서 새로운 인식과 새로운 행동이 있어야 한다.

(1) 자율적으로 선진적인 R&D 를 타고 다시 여행한다.세계 랭킹 1 위오피스타공식 홈페이지 입구 방법은 어디입니까

자주연구개발을 견지하고, 능력 선진을 추구하며, 안천창업 시작부터 안천인의 영혼에 기록되어 있다. 안천의 1 세대 창업가들은 팀 선언에 "우리는 탁월함을 추구하며 평범함과 표절을 부끄럽게 여긴다" 고 적었다. 2001 년, 팀은 악성 코드 배치 자동화 분석으로 처리된 플랫폼을 확립하여 바이러스 방지 엔진과 보호 제품의 발전을 지원했으며, 2002 년에는 핵심 공방 과제에서 핵심 네트워크 시나리오에서 악성 코드 전체 규칙 회선 속도 감지 문제를 해결했습니다. 2004 년, 우리는 세분화 된 임베디드 안티 바이러스 엔진의 개념을 제시했습니다. 이 아이디어의 확장으로 Antian 은 개발 첫 10 년 동안 마침내 네트워크 보안의 상류 기술 제조업체가되어 형제 공급 업체에 탐지 능력 출력을 제공했습니다. 2010 년부터 모바일 보안 분야에서 4 년간의 빠른 초점을 통해 모바일 악성 코드 탐지 기능을 갖춘 글로벌 고지를 구축했습니다. 현재까지 안천은 10 만 대의 네트워크 장치와 네트워크 보안 장비, 그리고 12 억 대 이상의 지능형 장비에 대한 테스트 기능을 제공하는 답안지를 제출했다.

그러나 동시에 정보화의 급속한 발전과 보안 위협의 급속한 발전에 따라 사이버 보안 핵심 기술의 의미가 끊임없이 변화하고 선진성 요구가 지속적으로 높아질 수 있다는 것을 알아야 한다. 보안 위협 대항은 악성 코드 수사와 같은 단일 지점에서 고비용의 체계적 대항으로 진화했고, 반바이러스 엔진 자체는 이미 원래의 위협 대항 핵심에서 필수 표준화 능력 단위로 가라앉았다. 악성 코드 위협 탐지 기술의 관성 발전만으로는 안천이 자율적으로 선진적인 자기요구를 고수하는 데 그치지 않고 국가와 사용자의 요구에 효과적으로 대응할 수 없다. 장기 및 악성 코드 감지 대결에서 축적된 역량 모듈 및 지원 시스템은 보다 광범위한 전체 위협 대응 장면으로 완벽하게 서비스되고 확장될 수 있습니다. 안천은 종점, 유량, 분석, 처분 및 안전관리에 대한 기반을 통해 세 번째 창업을 시작해 종합능력형 업체로의 전환을 시작했다.

바이러스 백신 엔진 개발은 엔진, 지원 플랫폼 및 분석 엔지니어의 자체 폐쇄 루프를 달성하기 위한 것으로, 시스템 역량 제공 업체로 나아가는 과정에서 제품 능력과 고객 프로세스의 폐쇄 루프를 구현해야 하며 위협에 대한 대응 폐쇄 루프를 달성해야 합니다. 이 복잡한 대형 장면에서 필요한 핵심 기술은 복잡한 능력 포인트입니다.

"보안과 발전 동기 추진" 의 업무 요구 사항을 더 잘 이행하기 위해 정보화와 사이버 보안 간의 관계를 심도 있게 이해하고 방어 가치를 더 잘 달성할 수 있도록 합니다. Dell 은 "슬라이딩 눈금자" 모델을 번역 및 도입하고 이를 국내 역량 보안 공급업체의 공용 모델로 만들었습니다. 우리가 그것을 디자인 실천으로 바꾸는 과정을 추진하는 과정에서, 우리는 우리 자신의 능력 축적에 대해 더 많은 인식을 갖게 되었으며, 동시에 우리 자신의 더 많은 부족함을 발견하였다.

이러한 설계 계획을 추진하는 관행과 참고에서 우리는 네트워크 정보 시스템이 복잡한 시스템 엔지니어링이라는 인식을 심화시켰다. 우리는 사이버 보안 위협이 단일 포인트 혁신에 의존할 수 없다는 것을 깊이 인식하고 있습니다. 하늘을 거의 다 먹는 은탄 한 수가 있을 수는 없지만, 사전 계획, 대량의 기초 작업, 능력 축적에 기반한 중첩 진화, 전체성, 체계적인 종합 향상이 필요하다는 것을 잘 알고 있습니다. (데이비드 아셀, Northern Exposure (미국 TV 드라마), 성공명언)

(2) 적정은 실전화 제품 가이드를 유도하려고 한다

2001 년부터’ 레드 코드 II’ 에 대한 경보를 포착했고, 안천은 이후 10 년 동안’ 비밀번호 웜’,’ 진동파’,’ 충격파’,’ 마파’ 등 대규모 보안 사건에 대해 허점 이용 경보, 호스트 면역과 전살, 인터넷을 시도했다. 안천센트는 관련 부서의’ 비상의 영혼’ 이라는 찬사를 받았다. 2010 년 이후’ 지진망’ 으로 대표되는 국가와 경그룹 배경의 APT 공격 위협이 부상하면서 안천은 빠른 전환을 통해 주요 응급대응 인력과 자원을 APT 심층 분석, 응답의 최전선에 배치했다. 지진망’,’ 독곡’,’ 화염’,’ 우크라이나 정전’ 등 제 3 자가 겪은 사건에 대해 심도 있는 복판 분석 (모래판 재현 포함), 해외’ 백상’,’ 방정식’,’ 해련화’ 등 조직에 대한 우리 측의 공격을 실시했다 이 과정에서, 우리는 상대방의 투하 부하를 얻어 분석하고, 종합개방정보와 결합해, 점차 상대의 능력도를 그려냈다. 사이버 보안 적정에 대해 비교적 포괄적인 인식을 형성하고 자신의 능력과 최고 telegram 의 공식 어느 수준의 상대 공격 능력 사이의 차이를 보았다.

이런 맥락에서 안천은 2017 년 6 월 효과적인 적정적 구상을 제시했는데, 이는 우리측이 효과적인 시스템 배치 계획을 진행하기 위한 전제조건이다. 물리적 격리+선량한 가정+규정 추연’ 으로 인한 자아마비를 제기하고, 제 5 회 사이버 안전 동계훈련 캠프에서’ 적정이 전제로, 사이버 안전실전화’ 라는 호소를 제기했다.

실전화된 네트워크 보안 제품은 실제 적정을 지향하며, 신뢰할 수 있는 시스템 기능을 기반으로 하며, 보안 비즈니스 프로세스 중 일반 운영 유지 관리 인력이 쉽게 사용할 수 있어 효과적인 보안 가치를 얻을 수 있습니다. (데이비드 아셀, Northern Exposure (미국 TV 드라마), 안전명언)

ATool 커널 분석 도구에서 모바일 위협 정보 시스템에 이르기까지, Antian 의 역사에서 Antian 탐해 위협 탐지 시스템을 포함한 전문적인 도구 제품이 많이 출력되어 사용자 정의 위협 탐지 결정 트리를 제공하려는 시도가 제공되었습니다. 물론 긍정적인 의미가 있지만, 네트워크 보안 제품과 도구를 소수의 전문가가 사용할 수 있는 위치에 두면 보안 제품이 심각한 공장 의존도에 놓이게 되어 보다 보편적인 보안 가치를 얻을 수 없습니다. 안천인이 더 광범위한 이용시련을 겪은 후 얻은 실제 경험과 교훈으로 안천의 미래 제품 핵심을 개선하는 방향이다.

최고지도자 총서기는 2016 년 5 월 25 일 안천을 시찰하고 안천인의 보고를 듣고 안천인에게 "너희도 국가대표팀이다. 비록 당신들이 민영기업이지만" 라고 말했다. 사이버 보안 국가대표팀으로서, 우리는 국가 사이버 보안의 실제 요구와 업무 요구 사항을 더욱 탄탄한 능력과 착실한 노력으로 도킹할 필요가 있다. 이러한 방면에서 청년 안천은 공급망 안전 능력 부여의 독점적인 장점을 가지고 있을 뿐만 아니라, 정기업 시나리오에서 안전과 정보화 통합 계획의 새로운 능력 수요 도전에 직면해 있다. 우리는 적극적으로 대응하여 갈 준비를 하고 출발을 기다리고 있다.

18 년 전, 우리는 간단한 꿈과 비현실적인 자신감을 가지고 출발했습니다. 그렇다면 오늘, 우리는 지속적인 기술 축적과 자기반성을 가지고 더욱 명확한 책임 사명을 마주하고 다시 여행길에 오를 것입니다!

Dell 은 Dell 의 선택을 굳게 믿고 있으며, Dell 은 우리 자신의 접근 방식과 사고방식을 숨기지 않습니다. Dell 은 효과적인 보안 보호 가치를 달성하는 체계적인 접근 방식을 모색하기 위해 더 많은 역량 공급업체가 나타날 것으로 기대합니다.

우리는 길에 있다. 우리는 천도가 근면하고 천도가 용감하다고 굳게 믿는다!

[1] 안천이 웜의’ 마법굴’ 에 대한 심도 분석 보고서

Https://www.antiy.com/response/wannacry.html

[2] 잠복한 코끼리군-남아시아 아대륙에서 온 일련의 사이버 공격

Https://www.antiy.com/response/the _ latest _ elephant _ group.html

[3] 안천: 중국 기관에 대한 준APT 공격에 사용된 샘플 분석

Https://www.antiy.com/response/apt-tocs.html

[4]2016 년 사이버 보안 위협 검토 및 전망

Https://www.antiy.com/response/2016 _ antiy _ annual _ security _ report.html

[5] NSA 네트워크 무기 장비에 대한 체계적인 대응에 관한 Antian 운영 매뉴얼

Https://www.antiy.com/response/antiy _ wannacry _ nsa.html 을 참조하십시오

[6] antian: 방정식 조직 EQUATION DRUG 플랫폼 분석

Https://www.antiy.com/response/equation _ drug/equation _ drug.html

[7] 안천은 우크라이나 등을 공격하는’ 페타’ 바이러스 분석과 대응을 목표로 하고 있다

Https://www.antiy.com/response/petya.html

[8] 좀비 네트워크 조직은 미라이 오픈 소스 코드를 이용하여 공격 장비를 업그레이드한다

Http://www.freebuf.com/articles/web/153689.html

[9]A New IoT Botnet Storm is Coming

Https://research.checkpoint.com/new-IOT-botnet-storm-coming/

[10]2018 년 네트워크 보안 예측

Https://www.symantec.com/connect/blogs/2018-0

[11] 스노든은 영국 가디언지에 NSA 와 영국 정보기관이 대부분의 암호화된 통신을 해독할 수 있다고 폭로했다

Https://www.theguardian.com/world/2013/sep/05/NSA-gchq-encryption-codes-ses

[12] XcodeGhost 이벤트에 대한 antian 실험실 분석 보고서

Https://www.antiy.com/response/xcode/xcodeghost.pdf

[13]CNCERT 라우터 백도어 브리핑

Http://www.cert.org.cn/publish/main/9/2014/2014021009155248367162/2014021009155522

[14] photos of an NSA’ 업그레이드’ factory show Cisco router getting implant

Https://arstechnica.com/tech-policy/2014/05/photos-of-an-NSA-upgrade-factor

[15]DarkSeaSkies

Https://www.wikileaks.org/vault7/document/darkseaskies _ v1 _ 0 _ TDR/darkseaskies ₩

[16]IOT 좀비 네트워크는 네트워크 인프라 보안을 심각하게 위협합니다

Https://www.antiy.com/response/mirai/mirai.html

[17] 안천방협박 솔루션

Https://www.antiy.com/response/wannacry/antiy _ wannacry _ solution.pdf

[18] 안천은 마이크로소프트 SMB 허점 (CVE-2017-11780) 대응 수첩에 대응한다.

Https://www.antiy.com/response/CVE-2017-11780/CVE-2017-11780.html